BECとは?手口や被害事例からみる4つの対策ポイント

BEC(ビジネスメール詐欺)は、企業から多額の金銭を奪い去る悪質な犯罪行為です。世界中でこれまで兆円単位の被害が確認されており、日本の大手企業もBECによって億円単位の被害に逢いました。

BECによる被害を防ぐには、従業員1人ひとりの情報リテラシーを高めるとともに、企業全体で対策を立てる必要があります。

当記事ではBECの概要や具体的な手口、実際にあった被害事例を解説します。また、BEC対策における4つのポイントもまとめました。

目次

BEC(ビジネスメール詐欺)とは?今後の動向も考察

「JPCERT/CC(一般社団法人 JPCERT コーディネーションセンター)」や「IPA(情報処理推進機構)」によると、BEC(ビジネスメール詐欺)とは「電子メールに巧妙な細工を施して取引先や役員になりすまし、企業の担当者を騙して金銭を振り込ませるサイバー攻撃」と定義されています。

ウイルスといったシステムに対する攻撃ではなく、「口座を変更した」「役員からのお知らせ」といったメッセージで相手を騙し、目的の口座へ送金させる詐欺師と似た手口となります。

BECは「Business-E-mail-Compromise」の略称です。ビジネス電子メール詐欺や、外国送金詐欺とも呼ばれます。

BECと標的型攻撃との違い

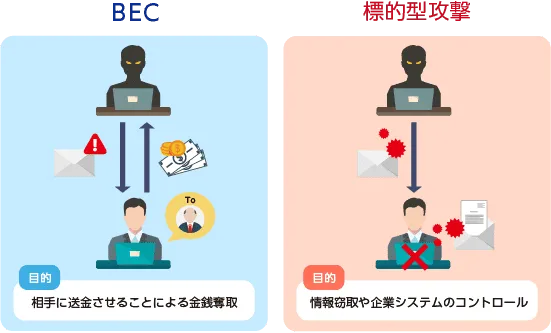

標的型攻撃とは、特定の相手をターゲットにして行うサイバー攻撃です。本人またはターゲット企業所属の個人宛にマルウェアなどを仕込んだ電子メールを送り、ターゲットの端末やシステムをウイルスに感染させます。

標的型攻撃の主な目的は「情報窃取や企業システムのコントロール」です。一方的に送りつけた電子メールのファイルを開かせたり記載したURLを踏ませたりして、ランサムウェアなどのマルウェアを送り込みます。

一方、BECは「相手に送金させることによる金銭奪取」が目的です。人間の心理や信頼を逆手に取ったメッセージで相手を騙し、お金を振り込ませます。

深刻度を増す標的型攻撃への効果的な対策とは

これまでのBECの動向と今後の動きの考察

米国のインターネット犯罪苦情センターによると、2013年10月頃からBECの被害が報告されています。2015年頃からは、BECに関する情報を世間に公開し始めました。

世界中では現在もBECによる被害が拡大し続けています。2016年~2019年の間だと、被害件数22,143件・約31億ドルから、被害件数166,349件・約262億ドルと、数値が9倍近くに増加しています。日本円にして3兆円に上る計算です。

また大手セキュリティ会社の調査によると、世界でのBEC検出数が2021年1月~9月にかけて上昇傾向にあると結果が出ています。

さらにIPAによると、2018年には日本語メールによるBECが初めて確認されました。日本企業の海外支社などがターゲットにされるケースに加え、国内企業に直接攻撃を仕掛けるパターンも発生しています。実際に日本の大手企業でのBEC被害や、日本人の逮捕者も出ています。

サイバー攻撃の手口・技術の進化も考慮すると、2022年以降は企業・組織におけるBEC対策をより強化すべきと考えられるでしょう。

BECの手口と偽装したビジネスメールのタイプ

BECの初動は詐欺メールの送付からではなく、取引先・自社の情報や取引メール内容を盗み見るケースがよく報告されています。目的は情報の入手や担当者心理の操作などです。

根回しが終わった後に詐欺のビジネスメールを送信し、企業の担当者を信頼させて指定口座へ送金させます。

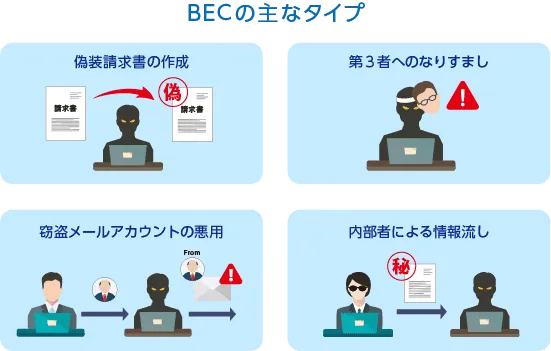

BECには、主に以下のタイプが存在します。

取引先との請求書の偽装

BECのなかでも多いとされるのは、PDFやJPEG形式の請求書を偽装・改ざんして担当者へ送信し、不正口座に金銭を振り込ませる手法です。

請求書の発行~払込の間で取引先とのやり取りに割り込み、「こちらの口座に振り込んでほしい」「今回から口座を変更しました」などの文言を加えた偽装請求書を送信し送金させます。

経営者や社外の権威ある第三者へのなりすまし

経営者(CEOなど)や役員、部門の上司、取引先などのビジネスの関係者になりすまし、不正送金を指示するBECも確認されています。弁護士や金融機関など社外の権威ある第三者になりすますBECにも注意が必要です。

送信したメールのアドレスをなりすまし元のメールアドレスの文字列に酷似させることで、より見破りにくくする手口も報告されてきました。また、経営者と秘書といった2人の人間になりすます巧妙な事例も確認されています。

窃取メールアカウントの悪用

攻撃者がBECを実施する際には、フリーメールアドレスやローカルメールサービスなどを用い、なりすまし用のアカウントを用意することが多いです。

しかし、BECのなかには窃取したメールアカウントをそのまま悪用する、乗っ取りのような事案も発生しています。メールアドレスの文字列チェックやフィルタリング機能を通過する可能性があるので、より警戒が必要です。

内部の人間による不正の可能性

BECの事例のなかには、あきらかに内部の人間しか知り得ない情報を悪用したケースも存在します。「決済金額上限に近い金額での請求を繰り返された」「なりすまし被害に遭ったA社に対して、1年以内にBECが送られてきた」などです。

メールのやり取りやデータベースを盗み見た以外にも、内部の人間が攻撃者に情報を流している可能性もあると、IPAやJPCERT/CCは警告しています。

事例から見るBECの被害の重大さ

日本でもBECによる被害は拡大を続けています。被害内容は資金の流出だけではありません。情報化社会が進むなかで「情報リテラシーの低い企業」と認識されるのは、取引先や顧客からの信頼低下や、あらたなサイバー攻撃の標的となるリスク増加などにもつながるでしょう。

IPAが毎年発表する「情報セキュリティ10大脅威(組織)」でも、2018~2021年の4年間で常に5位以内(最高2位)に入っており、2022年も第8位に選ばれました。

また、実際にBECによる被害が大手報道社によってニュースになった事例もあります。

事例1.大手航空会社から3億8,000万円を騙し取る

2018年に、日本の大手航空会社がBECによって約3億8,000万円騙し取られる事件が発生しました。取引先になりすました攻撃者の作った請求書などに騙された担当者が、航空機のリース料や貨物の業務委託料を振り込んでいます。

大手企業の厳重なセキュリティでも取引情報が窃取されたこと、大手企業だからこそ億を超える甚大な被害につながったことなどが注目されたケースです。

事例2.日本人が米国の農業関連会社から7,800万円を送金させる

BECによって米国の農業関連会社から7,800万円を銀行口座に振り込ませ、約6,000万円が引き出された事件も発生しました。

事件発覚後、日本人の男女4人が実際に逮捕されています。また事件の究明のために、FBI(米連邦捜査局)による協力もありました。

事例3.全世界での逮捕につながった「Operation reWired」

2019年より、FBIや各国の法執行機関・民間組織が連携し、BECに関する大規模な摘発活動「Operation reWired」が実施されました。この作戦により、日本人を含む281人が世界中で逮捕されています。

前年度の2018年にも「Operation WireWire」が行われ、米国やナイジェリア、カナダなどで74人が捕まっています。

その他ビジネスメール詐欺のメッセージ内容などの事例

報道された事件以外にも、BECによる被害は多数報告されています。以下ではビジネスメールに書かれていた詐欺メッセージについてまとめました。

- 海外関連企業に対し、A社役員になりすました攻撃者からドイツ語の偽メール受信

- B社の代表取締役になりすまし、かつ「日本の金融庁のドメイン設定」「同報先(CC)に弁護士を偽ったメールアドレス設定」など巧妙な偽装を施した日本語メール受信

- ある企業の人事部担当を偽り、かつ当該人物の正規メールアドレスからの受信と見せかけ、給与振込先の変更を装った英語メールを受信

- 「複数組織へ行われたCEOを詐称する一連の攻撃」「日本語化されたCEO詐欺の攻撃」が2019年から2021年まで連続で発生

- 新型コロナウイルス感染症の話題を含めたメールによる攻撃の多数発生 など

BECの被害に遭わないための4つの対策ポイント

巧妙な偽装や人間心理を突いたBECは、人間では見抜くのが困難と言われています。BECから自社資金を守るには、従業員の意識を高めるだけでなく、企業・組織が主体となって強固な防御体制を構築することが重要です。

BECの被害に遭わないための4つの対策ポイントを解説します。

対策1.BECの事例・特徴を確認し備えておく

受信したメールが詐欺のものかを判断するには、チェックした担当者が異変に気づけるかどうかが1つのポイントです。事前に異変に気づけたことで、BEC被害を防げたとの報告も多数見られました。

BECにおける受信メッセージの事例・特徴を以下でまとめています。

- 取引先からの以前と違う口座への振込依頼がある

- 振込口座や給与口座の変更依頼がある

- 普段と違うプロセスでの振込方法を指示している

- メールアドレスやメールサーバの変更・改変が見られる

- トップレベルドメインと同じ文字列を入れている

- ドメインに「-(ダッシュ)」を多用している

- networkやmobileなど通信業界に関連したワードを入れている

- 取引先のメールアドレスに類似した文字列のアドレスになっている

- 差出人と返信先のメールアドレスが異なる

- 普段と異なる言葉遣いや言い回しが見られる など

もし取引先から金銭の振込依頼や口座変更依頼などを求められた場合は、振り込む前に取引先への2重の確認が必要です。

アドレスが乗っ取られている可能性もあるため、当該メールには返信せずに電話やその他の方法で連絡を取りましょう。

対策2.内部体制の整備や社内教育を実施する

内部体制を整備したり、社内教育を実施したりなどを行うのも、BEC対策として有効です。具体的な例は次のとおりです。

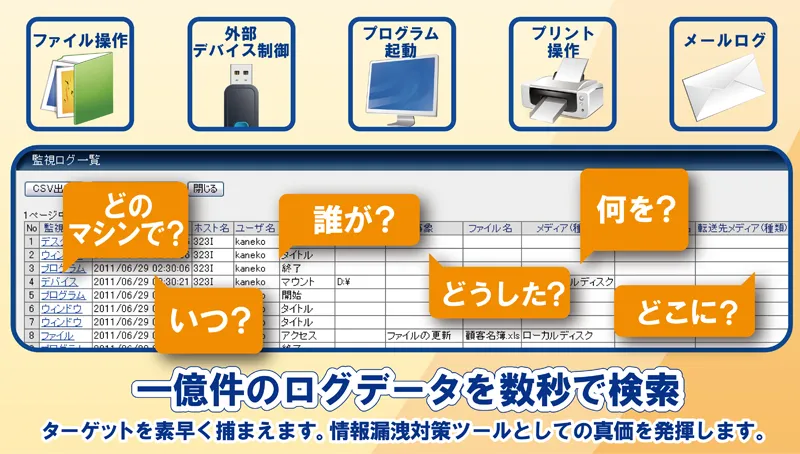

- アクセスログの管理やアクセス制限などの内部不正対策を実施する

- メールログやシステムログなどを適切に保管する

- 情報リテラシーやメール取扱いに関する社内教育を実施する

- 送金実施の前に2人以上で確認するダブルチェック体制を構築する

- BEC攻撃が発覚した際の調査・対応・送金取消しなどのプロセスを明確にする

- 過去や現在の取引状況を把握し常に整合性が取れる状態にしておく など

対策3.電子署名の付与を行う

電子署名とは、作成した電子書面に付与することで、電子文書が「正式な文書であること」「本人の意思にもとづき本人が署名したこと」「偽造・改ざんがされていないこと」などを証明できるものです。偽造した請求書やなりすましなどを防止できます。

対策4.セキュリティ機能を万全にしてウイルスや不正アクセスを防ぐ

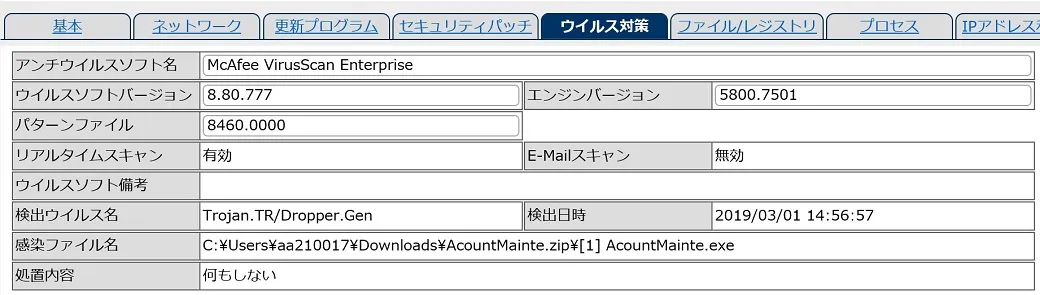

BECの前段階としてよく行われるのは、マルウェアや不正アクセスによる情報窃取です。情報窃取を防ぐために、不審なメールやウイルス、外部アクセス、内部不正などに対するシステム的なセキュリティ機能を万全にしておきましょう。

具体例は次のとおりです。

- セキュリティソフトやOS、その他機器などは最新のものに更新しておく

- メールアドレスのフィルタリング機能を強化する

- フリーメールアドレスや初めて受信するアドレスなどには警告が出るようにしておく

- 多要素認証の導入などの認証強化を行う

- IT資産管理ツールなどセキュリティやログ管理全般を管理できるシステムを導入する など

企業・組織全体でBEC対策を行おう!

BECは人間の心理を狙った悪質なサイバー攻撃の一種です。過去には数億円規模の金銭流出につながった事件もあり、BECの被害は金銭や信頼面で企業・組織に大きなダメージを与えるでしょう。

BECによる被害を防ぐには、ビジネスメールの文言・メールアドレスの微妙な変化や、過去の取引状況との違いなどの異変に気付けるかがポイントです。しかし巧妙に仕組まれた偽装や改ざんを見抜くのは困難であり、人間の目以外にもシステム的なセキュリティが必要になります。

弊社のIT資産管理ツール「MCore」であれば、セキュリティの脆弱性対策やウイルス対策ソフトの稼働・更新管理、内部不正を防止するPC操作ログ管理など、BECに有効な機能を備えています。「BEC対策に効果的なシステムの導入を検討している」という担当者様は、資料請求やお問い合わせ、弊社主催のウェビナーなどをぜひご活用ください。

【関連記事】

-

脆弱性とは?基礎知識や危険性、企業が取るべき対策について解説

https://www.sei-info.co.jp/mcore/column/vulnerability/ -

ウイルス対策ソフト管理

https://www.sei-info.co.jp/mcore/functions/inventory/anti-virus-software/ -

パッチ管理

https://www.sei-info.co.jp/mcore/functions/patch-management/ -

ログ管理とは?ログ管理でPCの操作を監視して内部不正を防止する

https://www.sei-info.co.jp/mcore/functions/log-management/pclog/

【関連記事】

-

情報セキュリティ10大脅威

https://www.ipa.go.jp/security/10threats/index.html