脆弱性とは?

基礎知識や危険性、企業が取るべき対策について解説

サイバー攻撃による情報漏えいやシステムダウンなどのリスクが高まる昨今、企業は自社のセキュリティの脆弱性(ぜいじゃくせい)について考える必要があります。しかし、中には脆弱性という言葉の意味が、まだ曖昧な担当者もいるのではないでしょうか。

当記事では、脆弱性の基礎知識や危険性、実際に発生した日本の事件、企業が取るべき基本的な対策などを解説します。

目次

脆弱性に関する基礎知識

脆弱性とは、コンピュータやOSなどのハードウェア・ソフトウェアなどにおいて、設計上のミスやプログラムの不具合(バグ)などが原因で発生する、セキュリティ上の欠陥のことです。

以下では脆弱性に関する基礎知識を解説します。

脆弱性が発生する原因

脆弱性が発生する主な原因として、「ハードウェア・ソフトウェアの開発・販売メーカーが起因となったもの」「企業側が用意した環境が起因となったもの」「外部からの脅威によるもの」などが挙げられます。

具体的には次のとおりです。

- プログラミング・コーディング、その他設定などの人為的ミス

- 上流工程での設計ミス(下流工程では修復不可能)

- サイトやシステムが動作するOSやミドルウェアなどの脆弱性

- 新しく誕生したウイルスや進化したサイバー攻撃

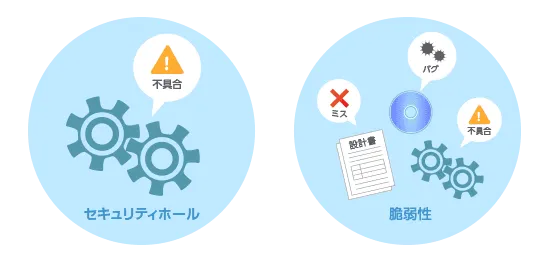

セキュリティホールとの違い

総務省の解説などでも、セキュリティホールと脆弱性は同じ意味で用いられることが多いです。しかし厳密には、少し違うとされるケースもみられます。

セキュリティホールは、ソフトウェアなどの不具合によってセキュリティが脆弱になることを意味します。

一方で脆弱性は、不具合が要因のものに留まりません。リリース当時の最新バージョンであったり、仕様上のミスが一切ない設計・開発されたものであったりするものにも存在する、脆弱な部分を含んで脆弱性と呼びます。

脆弱性を突かれる危険性

企業が社内ネットワークやアプリケーションなどに関する脆弱性を放置するのは非常に危険です。次の損失につながる恐れがあります。

- 経営活動の停止による売上ストップ

- コンプライアンス違反によるステークホルダー(消費者や取引先、株主)からの信頼性低下

- 原因追求やトラブル対応にかかる人員・時間・金銭的コスト発生

- 情報漏えいによる取引先や顧客からの侵害賠償請求

具体的に発生する問題として「社内ネットワークやクラウドへの侵入」「データの盗聴・改ざん・破壊」「マルウェア感染」などが挙げられます。

社内ネットワークやクラウドへの侵入

悪意ある者が企業の脆弱性を突く場合、まず社内ネットワークやソフトウェア、OS、クラウド環境への侵入(不正ログイン・不正アクセス)を試みるケースがよくみられます。

この侵入段階を皮切りに、データ・Webページの改ざん・破壊やマルウェアの仕込みなどを行います。

データの盗聴

サイバー攻撃の中には、社内ネットワークやクラウド環境へ侵入せずとも、公開しているWebページから不正アクセスできるものがあります。

有名なものは次のとおりです。

- SQLインジェクション:データベースへの命令文であるSQLに関する脆弱性を突かれ、不正な文字列を挿入されてアクセスされる

- Heartbleed:OpenSSLというオープンソースの暗号ソフトウェアライブラリ上で発見された脆弱性で、サーバのメモリー内の情報が閲覧されることで、秘密鍵やSSL暗号化通信の内容などが漏洩する

- クロスサイト・スクリプティング:Webアプリケーションにスクリプトを埋め込まれ、ユーザがそのアプリケーションを実行した際にスクリプトが実行された後、飛ばされた先にてアカウントIDやパスワード、クレジットカード情報などが盗まれる

マルウェア感染

マルウェアとは、ランサムウェアやワーム、トロイの木馬、スパイウェアなど、ユーザの不利益をもたらす悪意あるプログラム・ソフトウェアの総称です。

マルウェアに感染してしまうと、マルウェアの種類に応じた、さまざまな被害が発生します。

| マルウェアの種類 | 概要や被害 |

|---|---|

| ランサムウェア | コンピュータをロックしたりファイルを暗号化したりした後に身代金を要求するマルウェア |

| ワーム | 自己複製機能や単独行動力によって、パソコンのリソース占拠やデータの外部拡散、仕込んでいたバックドア開放などを行うマルウェア |

| トロイの木馬 | 正規のソフトウェアやファイルを装って侵入し、自動的に内部データを外部に送信するマルウェア |

| スパイウェア | コンピュータの内部からインターネットに対して情報を送り出すマルウェア |

脆弱性を突かれた日本の事件

日本においても、多くの組織が脆弱性を突かれたことで大きな事件が発生しています。以下ではMcAfee Enterpriseが発表した「2021年の10大セキュリティ事件」や各種報道を基にみていきましょう。

民間企業を狙ったサイバー攻撃

大企業・中小企業を問わず、民間企業を狙ったサイバー攻撃は毎年のように報告されています。近年、日本で発生したサイバー攻撃による事件は次のとおりです。

- 日本の大手スマートフォン決済サービスの加盟店や従業員の情報などが約2,000万件流出

- 大手ゲームメーカーに登録する個人情報9件が流出

- 人材情報サービスのポータルサイト運営企業の転職サイトでの不正ログイン

- マッチングアプリのサーバへの不正ログインによる会員171万人分の免許証などの画像データ流出

官公庁や教育機関を狙った事件

民間企業だけでなく、官公庁や教育機関のセキュリティの脆弱性を狙われた事件も発生しています。具体例は次のとおりです。

- 国土交通省のアンケートサイトへの不正アクセスによりアンケート回答者情報(取引価格や氏名など)が約4,000件以上流出した可能性

- 国立大学に対する外部からの不正ログインにより学生2人のメールアドレスから約3万5,000件の迷惑メール送信

- 私立大学の会議室予約システムの脆弱性を突かれたことによる個人情報漏えいの可能性

東京オリンピック・パラリンピック大会運営へのサイバー攻撃

2021年に行われた東京オリンピック・パラリンピックの開催中にも、大会運営に関わるシステムやネットワークにサイバー攻撃があったことが判明しています。

攻撃はすべてブロックされ運営に支障は出なかったものの、合わせて4億5,000回もの攻撃がありました。2012年のロンドン大会の2倍以上です。

この事例はサイバー攻撃の恐ろしさとともに、すべて防いだというセキュリティレベルの証明や今後のノウハウ蓄積に役立ったといえます。

その他の被害状況について

どのような脆弱性が活発になっているかを知る方法として、独立行政法人 情報処理推進機構(IPA)が公表する「情報セキュリティ10大脅威」でも確認できます。

2022年5月に発表されたランキングだと、次のようになっていました。

- ランサムウェアによる被害

- 標的型攻撃による機密情報の窃取

- サプライチェーンの弱点を悪用した攻撃

- テレワークなどのニューノーマルな働き方を狙った攻撃

- 内部不正による情報漏えい

総務省では、メーカーから脆弱性の発表・修正予定を公表されて実際に修正が行われるまでに、間髪をいれずサイバー攻撃を仕掛ける「ゼロデイ攻撃」についても注意喚起されています。

また近年では、他にもセキュリティの弱い中小企業や取引先企業に攻撃を行い、そこから大企業への攻撃へとつなげる「サプライチェーン攻撃」も登場しています。

企業が脆弱性に対して基本的な対策をするには

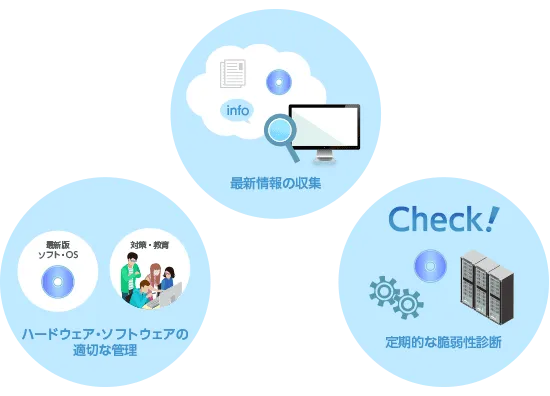

企業が脆弱性に対応するには、「情報収集を行う」「企業のハードウェア・ソフトウェアを適切に管理する」「定期的な脆弱性診断(セキュリティ診断)を実施する」といった、基本的な対策の実施が重要になります。

情報収集を行う

情報セキュリティの担当者は、セキュリティに関する最新情報を常に調べておき、早めの対策を講じる準備をしておきましょう。

最低限集めておきたいのは、「発見された新しいサイバー攻撃」「使用しているソフトウェアメーカーの脆弱性に関する発表」「最新のセキュリティソフト」などです。

情報収集元としては、JPCERT コーディネーションセンターと独立行政法人 情報処理推進機構が協働で運営する「脆弱性データベース」やそれぞれの公式サイト、ニュースサイト、企業プレスリリースなどが挙げられます。

企業のハードウェア・ソフトウェアを適切に管理する

企業が管理するハードウェア・ソフトウェアは常に適切に管理し、脆弱性や新しいサイバー攻撃に対してのセキュリティを強固にしておきましょう。具体例は次のとおりです。

- セキュリティソフトやOSは常にアップデートし、最新のセキュリティ性能を持たせるようにする

- ヒューマンエラーや内部不正などの、従業員が起因となって発生する脆弱性の対策も考えておく

- 外部からの不審なメールや悪質なWebページは開かないようにするなど、ITリテラシーに関する従業員教育を行う

定期的な脆弱性診断(セキュリティ診断)を実施する

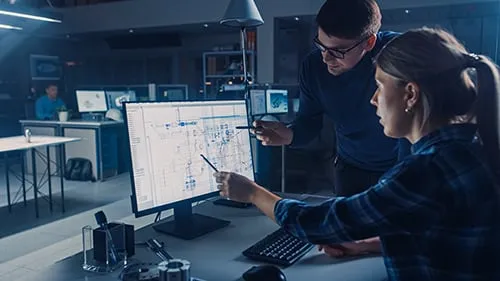

脆弱性診断(セキュリティ診断)とは、社内ネットワークやソフトウェアなどに、現在進行形で脆弱性が存在していないかを診断することです。脆弱性診断によって、まだ潜在化している脆弱性の早期発見が可能になります。

脆弱性診断には、ツールを用いた「ツール診断」と、診断員が実施する「手動診断」があります。原則としては、短時間かつ低コストで実施できるのがツール診断、専門のエンジニアによる高い精度の診断が手動診断です。

脆弱性の対策はITツールのセキュリティの力を借りる

IT資産・情報資産の重要性が増す昨今では、企業は社内ネットワーク・システムなどの脆弱性は徹底的に対応しないと、取り返しがつかない損害につながる可能性が高いです。

しかし、セキュリティは進化するサイバー攻撃や人的要因が絡むため、従業員の意識や社内システムの改善などでは限界があると考えられます。そこで、脆弱性への対策は、システム的なセキュリティやアクセス制限を行える、ITツールの力を借りるのがよいでしょう。

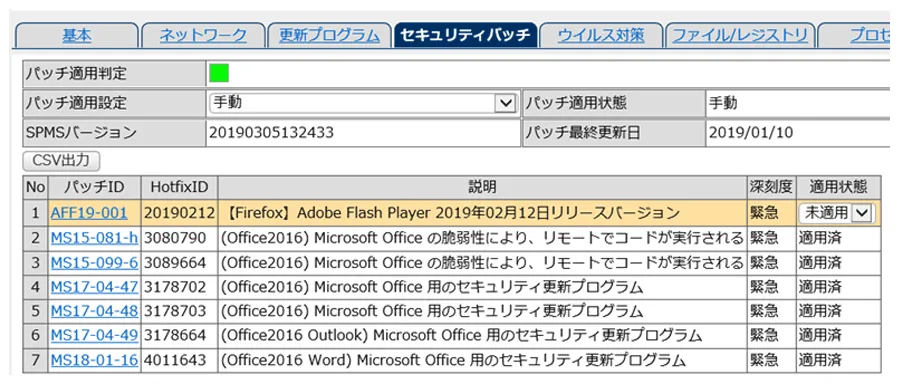

たとえば、弊社住友電工情報システムが提供するIT資産管理/セキュリティ管理統合システム「MCore」であれば、企業のパソコン1台ごとにセキュリティ診断や必要なパッチに関する管理などの、脆弱性対策に対応しています。

また外部デバイス制御やPCログ管理など、従業員の内部不正や外部からのマルウェア持ち込みを事前に防げる機能も備えています。

もし興味があるのであれば、資料請求や体験セミナー、ウェビナーなどにもお申し込みが可能です。ぜひご検討ください。

【関連記事】

-

セキュリティの脆弱性対策を徹底したい

https://www.sei-info.co.jp/mcore/column/security-vulnerability/ -

パッチ管理

https://www.sei-info.co.jp/mcore/functions/patch-management/ - セキュリティパッチ・マネージメントサービス(SPMS)

https://www.sei-info.co.jp/mcore/functions/patch-management/spms/

【参考文献】

-

独立行政法人情報処理推進機構(IPA)「情報セキュリティ10大脅威 2022」

https://www.ipa.go.jp/security/vuln/10threats2022.html