深刻度を増す標的型攻撃への効果的な対策とは

標的型攻撃によるサイバー攻撃が原因の情報流出被害が年々増加し、企業の情報システム担当者の多くは対応を迫られています。

実際にIPA(情報処理推進機構)が公表する「情報セキュリティ10大脅威」では、2021年度の組織部門で第2位に標的型攻撃が選ばれ、2020年度以前も5年連続で1位でした。高度化する情報化社会において、標的型攻撃への対策はもはや必須になったといえます。

当記事では標的型攻撃の概要や手口、具体的な対策方法を解説します。

目次

標的型攻撃とは?具体的な手口や特徴について

標的型攻撃とは「標的」の名前のとおり、特定の組織や個人をターゲットしたサイバー攻撃の一種です。

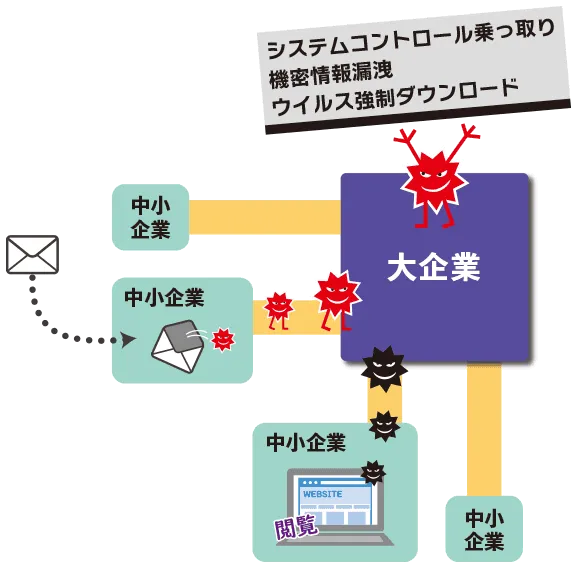

標的型攻撃の標的は、主に府省庁や大手企業といった大組織が中心とされていました。しかし令和突入時点では地方公共団体や中小企業などの中小組織もターゲットにされています。「セキュリティ体制が脆い中小企業を経由し、取引先の大企業への攻撃」というサプライチェーン攻撃にも注意が必要です。

標的型攻撃はどのように攻めてくるのか

標的型攻撃の始まりは大規模なサイバー攻撃ではなく、標的組織に所属する個人宛の電子メールからであることが一般的です。ウイルス感染を目的とした電子メールを送信してマルウェア等を感染させることで、標的の機密情報の窃取やシステムコントロールの乗っ取りを実行します。

被害が出るまでの大まかな流れは次のとおりです。

| 送信 | 電子メールに添付されたファイルや記載URLを標的に開かせる |

|---|---|

| 感染 | マルウェア等のウイルスをダウンロードさせたり開封させたりして感染させる(数日~数ヶ月) |

| 通信 | 外部の攻撃指令サーバーと通信させてさらにウイルス増強やプログラムの強制ダウンロードをさせる |

| 潜伏等 | 企業システム内へ密かに潜伏した後、拡散や侵攻、探索を行う |

| 窃取 | 機密情報や個人情報にアクセスし、情報を外部に転送して漏洩させる |

電子メールを使ったもの以外には、1つのWebサイトを丸ごと改ざんし、ターゲットが閲覧しただけでウイルスに感染させる「水飲み場型攻撃」が2012年に発表されました。

大規模な標的型攻撃の被害事例

標的型攻撃によって、日本の大企業や海外の会社等で大きな被害が発生しています。例えば次のとおりです。

- 日本年金機構の個人端末のマルウェア感染による約125万件の情報流出

- 国内大手重工メーカーの組織内PCやサーバーが11拠点計83台感染し情報流出

- 国内大手ゲーム会社のオーダー型ランサムウェアによる個人情報・人事情報・開発資料流出

- 大手電機メーカーへの執拗な攻撃(APT攻撃)によるウイルス対策管理サーバー乗っ取り

- ウクライナの電力会社のシステムがマルウェアに感染し停電

など

企業にとっての被害は情報流出だけではありません。世間からコンプライアンス違反とみなされた場合、ステークホルダーからの評判を大きく落とす結果につながります。

コンプライアンスとは? 意味や使い方、情報セキュリティリスクについて解説標的型攻撃への具体的な対策とは?

標的型攻撃への対策は、次の3つを軸に考えます。

| 入口対策 | ウイルスを侵入させない |

|---|---|

| 出口対策 | ウイルスの侵入を許した際にそれ以上拡大させない |

| 人材教育 | セキュリティに強い人材による各種対応で防ぐ |

迷惑メールのような不特定多数ではなく、特定のターゲットを狙い撃ちにする標的型攻撃を100%防ぎ切るのは困難です。標的組織ごとに最適化された手口で実行されるためです。

対抗するには1つの対策を強化すること以上に、多くの施策を組み合わせた多層的な防御策(トータルセキュリティ)が必要になります。

標的型攻撃の入口対策

標的型攻撃への対策でもっとも効果的になるのは、ウイルスを侵入させないための「入口対策」です。入口でウイルスをシャットダウンできれば、被害をゼロに抑えられます。

最新OS・ウイルス対策ソフトの利用やフィルタリングサービスの利用

企業のOSやウイルス対策ソフト、各種ソフトウェアなどを最新バージョンにアップデートしておくことは、標的型攻撃への対策における前提条件です。万が一悪質な電子メールを開いたとしても、最新のバージョンに更新されていれば不正なプログラムを検出してくれる可能性が高くなります。メールフィルタリングも効果的です。

しかし特定の企業対策に特化し、巧妙なシステムを用いて侵攻を狙う標的型攻撃は、フィルタリングサービスやウイルス対策ソフトすら通り抜けるケースも珍しくありません。「セキュリティが最新型だから大丈夫」と高を括った結果、気づかぬ間にウイルス感染が大きく広がっている危険があります。

またアップデートに関しては、ゼロデイ攻撃にも注意が必要です。ゼロデイ攻撃とは、アプリケーションやOS等の脆弱性が発表された後、ベンダーからの修正パッチが来る前にサイバー攻撃を仕掛けられることです。アップデート前やアップデート直前の時期は細心の注意を払いましょう。

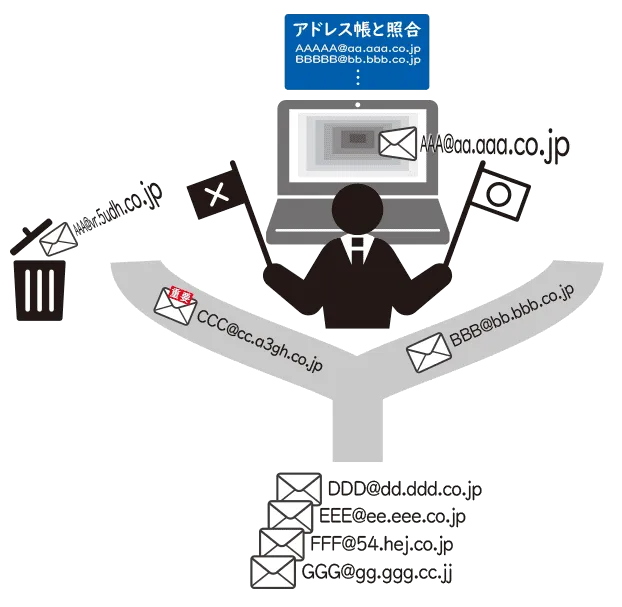

不自然なメールの添付ファイルやURLを開かない

もっとも効果的な対策の1つは、単純に「標的型攻撃メールだと見抜いて開かないこと」です。IPAや総務省、各セキュリティソフト大手などでは、標的型攻撃と思われるメールの見分け方について次の特徴があるとしています。

- フリーメールアドレスである

- 送信者欄と本文の署名にあるメールアドレスが異なる

- アイコンと拡張子が異なる

- 日本語が不自然である

- 実在する名称を一部含むURLが記載されている

- 表示URLと実際にリンク先にURLが違っている

- 署名(組織名・電話番号・電話番号・FAX番号)に誤りがある

- メール件名に「緊急」「早急」「重要」といった興味や焦燥感を煽る文言がある

など

中には巧妙に取引先を偽っていたり、正規ドメインを装っていたりなど、メール受信者が気づきづらい工夫を施した電子メールも存在します。官公庁や独立行政法人と偽るパターンも多いようです。

過去に取引先と実際に交わしたメール内容と齟齬が発生していないか、最近やり取りをしていなかった取引先から突然送られてきていないかなどもチェックしましょう。また詐称ドメインを見分けるために、送信ドメイン認証で検証することも効果的です。

標的型攻撃の出口対策

標的型攻撃を完璧に防ぐことが困難である以上、ウイルスに侵入されてから「いかに早く発見するのか」「拡大を抑えられるか」などの出口対策も重要になります。ある程度は攻撃を受けることを想定した対策が必要です。

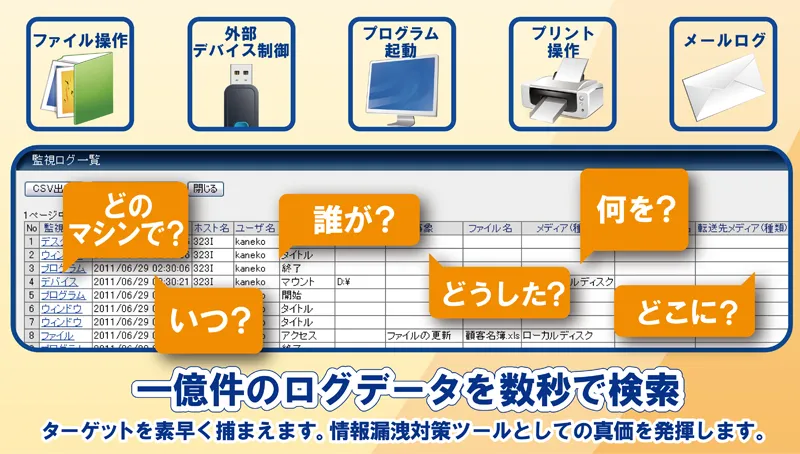

日常的にログを取得し異常な通信を早期発見する

日常的にサーバーやネットワーク、そのほかのアプリケーションのログをチェックする体制を作っておくことで、不審なログをすぐに発見でき、ウイルスの侵入にいち早く気づけます。またログ情報を追うことで被害の特定や原因の追求を行うことも可能です。

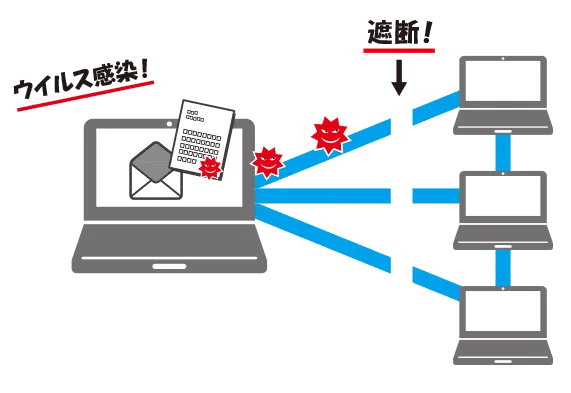

アクセス・通信制限やインターネットの遮断等を直ちに実行する

もしウイルスが侵入しても、企業の重要情報に辿り着く前にアクセスや通信の制限を行ったり、インターネットや社内ネットワーク関係を直ちに遮断したりできるようにしておきます。

ファイルやデータの暗号化や閲覧・共有制限を施す

ウイルスによって情報漏えいが起きてしまった最悪の事態を想定し、流出したデータが第三者に読まれないよう暗号化や閲覧・共有制限ができるようにしておきましょう。

異常時にすぐ報告できる連絡体制を整えておく

ウイルス感染が発覚した後を想定し、組織内での連絡体制を整えておくことも重要です。「どの部門に連絡するか」や「どのように対処するのか」、「外部の専門機関の協力は必要か」などをあらかじめ決めておき、有事の際はすぐに対応できるようにしておきます。また本番を想定した訓練を定期的に行うのも効果的です。

上記の内容を網羅した、いわゆる情報セキュリティポリシーの導入と運用、ブラッシュアップは、今後も進化する標的型攻撃に対抗するには必須といえます。

セキュリティ意識の高い人材を育成する重要性

どれだけの対策を講じようとも、1人の不注意によって大規模なウイルス被害につながるのが標的型攻撃の脅威です。そのため端末を操作する社員を教育する重要性は大きいといえます。ここまで解説した対策方法の必要性や教育の大切さをしっかり理解し、積極的に取り組んでくれる人材を育成しましょう。

実際にセキュリティ人材の不足について、日本企業は大きな課題を抱えています。総務省やIT関係の調査会社による調査では次のアンケート結果が出ていました。

- 「セキュリティ対策に従事する人材の充足状況」について87.8%の企業が不足と回答

- IT企業のセキュリティ専門技術者の確保状況で「確保している」と答えたのが全体の10.1%に留まる

- 今後投資するセキュリティ対策で1位が「サイバーセキュリティ育成」(2位はセキュリティ監視の強化)

企業によっては標的型攻撃に似せたメールを社員へ送信し、社員の意識向上やセキュリティ理解度のチェックなどにつなげています。

また社員だけでなく経営層や管理職も、学習や取り組みへの積極的な姿勢を見せることも大切になるでしょう。

総合的な対策にはセキュリティ対策ツールを検討してみる

標的型攻撃の入口対策や出口対策は複数の防御策が前提になるため、管理・監視作業に関して労力や時間、人的コストがかかります。もしひとつひとつが疎かになってしまえば、いくら防御策を重ねようともウイルスにすき間を縫って侵入されるでしょう。

ウイルス対策ソフトの更新やログ、不正アクセス等の「標的型攻撃に関する管理やチェック」を集中的に行いたいときは、セキュリティ対策ツールを導入することで一括管理できます。

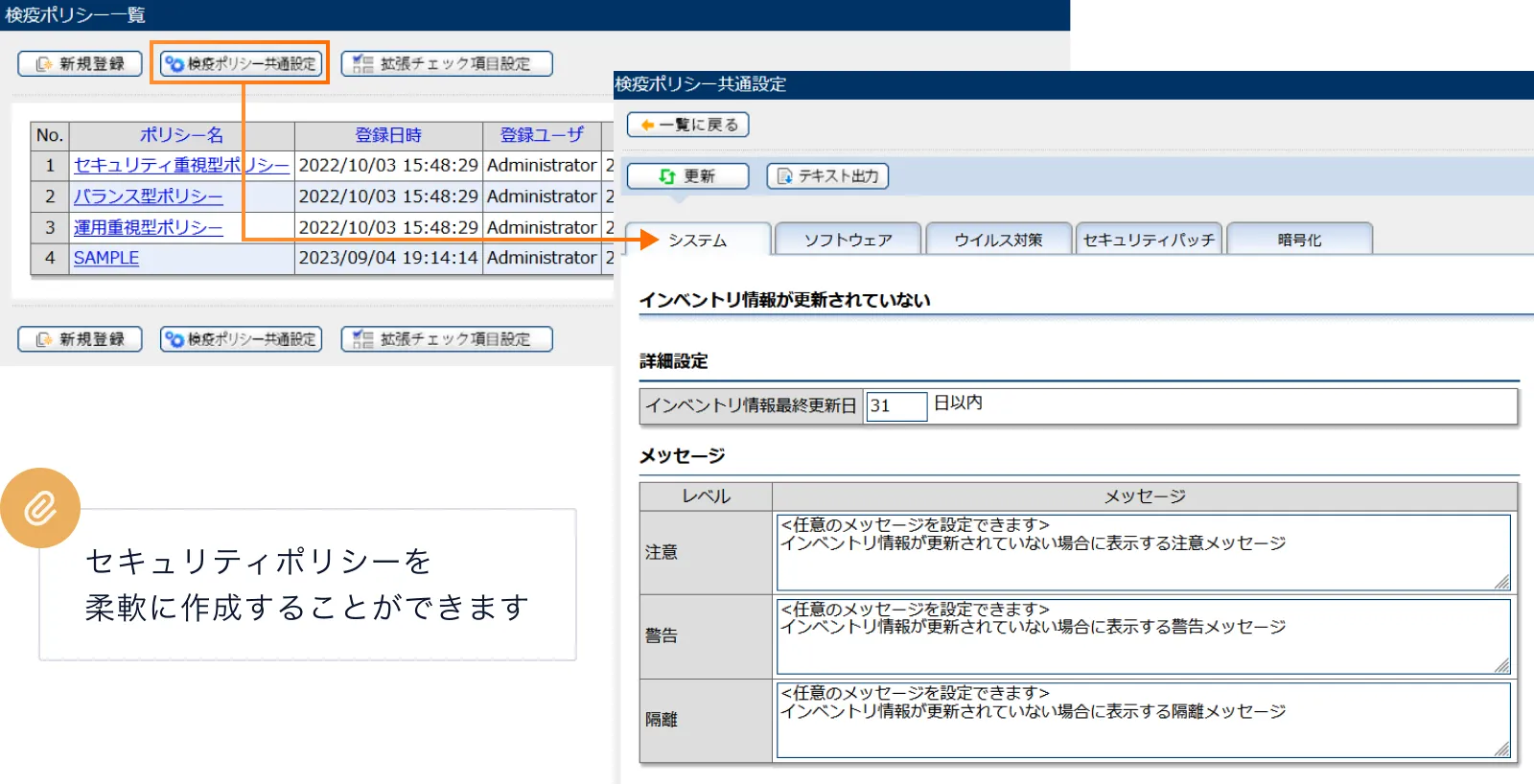

IT資産ツール「MCore」では、標的型攻撃に対して次の対策を取ることが可能です。

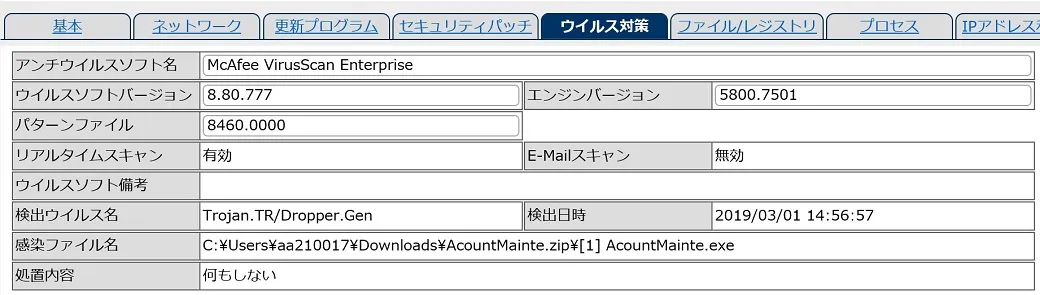

- ウイルス対策ソフトの動作や更新履歴などを集中管理できる

- 登録したオリジナルの情報セキュリティポリシーに従い、ネットワーク上で発生した違反や不正アクセスを検知、隔離、アクセス制限ができる

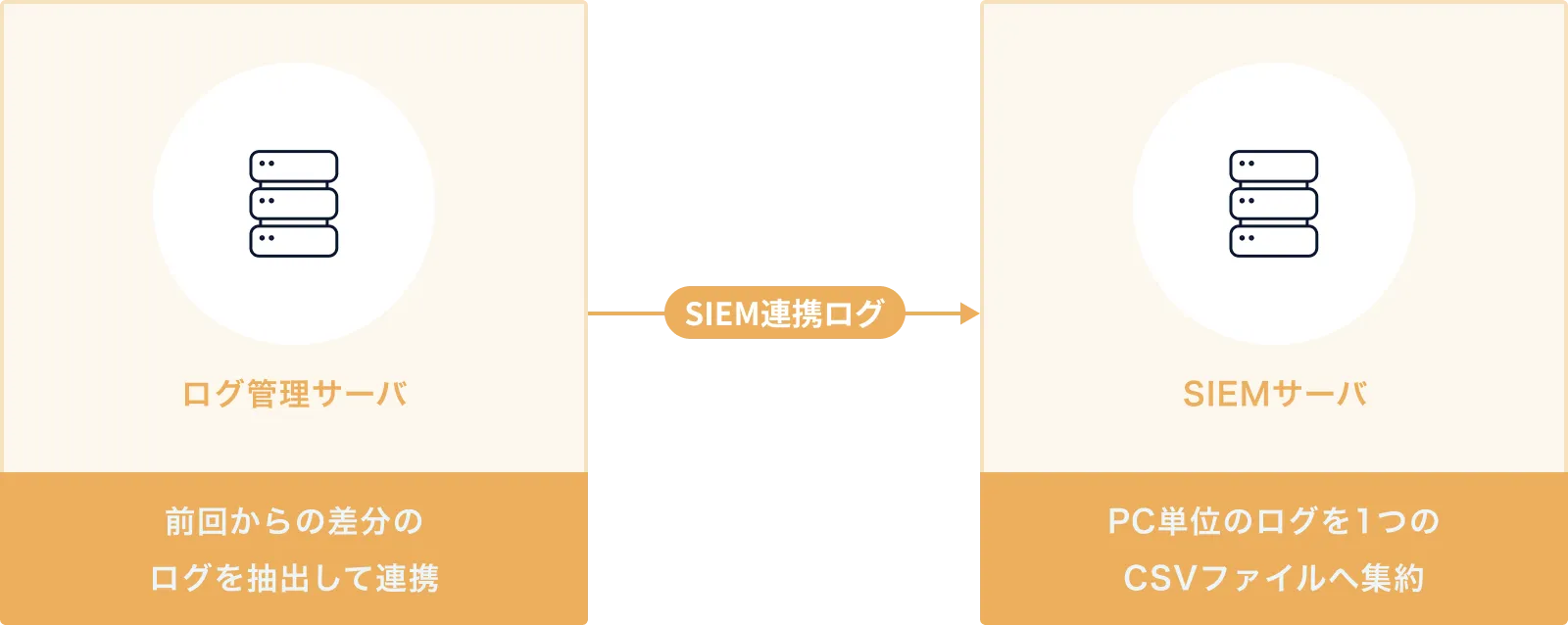

- 組織内のPC操作ログをすべて収集し長期間保存して監視できる

など

上記の機能やそのほかの機能をすべてツール1つで監視・管理します。作業効率の改善やセキュリティ面で、企業やその他組織の情報システム担当者の強い味方です。

IT資産管理/セキュリティ管理統合システム「MCore」標的型攻撃への対策は組織にとっての命綱である

標的型攻撃を100%防ぎ切るのは困難ですが、入口対策・出口対策・人材教育による多層的な対策を施すことで対抗できます。情報化社会が進み、情報流出被害やコンプライアンス違反でのマイナス評価が深刻な令和だからこそ、標的型攻撃への対策はまさに命綱になるといえます。

もしより確実な標的型攻撃への対策をお考えであれば、「MCore」はセキュリティ対策ソフトの更新からPCログ管理などまですべて一括対応が可能です。

MCoreは実際に住友電工グループでの使用を前提とした開発した、信頼性高いIT資産管理ツールです。資料請求や体験セミナー、オンラインウェビナーなどにも対応していますので、まずはお気軽にお問い合わせください。

【標的型攻撃に有効な「MCore」の機能をもっとわかりやすく】

-

ウイルス対策ソフト管理

https://www.sei-info.co.jp/mcore/functions/inventory/anti-virus-software/ - ネットワーク検疫

https://www.sei-info.co.jp/mcore/functions/network-quarantine/ - ログ管理とは?ログ管理でPCの操作を監視して内部不正を防止する

https://www.sei-info.co.jp/mcore/functions/log-management/pclog/ - 統合ログ管理ツール連携

https://www.sei-info.co.jp/mcore/functions/log-management/integrated-log/

【関連記事】

- コンピュータウイルスのセキュリティ対策まとめ!

https://www.sei-info.co.jp/mcore/column/security-measures/ - Webフィルタリングとは?種類や仕組みなどを解説

https://www.sei-info.co.jp/mcore/column/web-filtering/

【参考文献】

- IPA(情報処理推進機構)「情報セキュリティ10大脅威」

https://www.ipa.go.jp/security/vuln/10threats2021.html - 総務省「サイバー攻撃の最近の動向等について」

https://www.soumu.go.jp/main_content/000722477.pdf - 総務省「標的型攻撃への対策」

https://www.soumu.go.jp/main_sosiki/joho_tsusin/security/business/admin/07.html