PPAPの問題点とは

|廃止の流れや代替案となるファイル送付方法

PPAPはファイルをセキュアに送る方法として普及していましたが、2022年現在では、政府や大企業を中心に廃止とする動きが出ています。セキュリティの脆弱性や受信側の負担増など、さまざまな問題点が指摘されているためです。

企業の担当者は今後を踏まえ、PPAP以外でファイルをやり取りする方法を知っておくことをおすすめします。

当記事ではPPAP廃止の動きやPPAPのデメリット、PPAPによるリスク、PPAPの代替案などを解説します。

目次

PPAPの定着と廃止・禁止の流れについて

PPAPとは、「パスワード付き(暗号化)zipファイルを添付したメール」と「zipファイルのパスワードを記載したメール」の2通に分けて、相手にファイルを送付する方法です。

現・PPAP総研所の大泰司 章氏が、以下4つの頭文字を取ってPPAPと名付けました。

- Password付きzipファイルを送ります

- Passwordを送ります

- Aん号化(暗号化)

- Protocol(プロトコル)

しかしPPAPの名称は、PPAP自体のセキュリティ効果を皮肉った揶揄表現と言われています。各所で廃止すべきだとの声が強まっているためです。

以下ではPPAPが日本企業に定着した背景と、PPAPの廃止が推奨されるようになった流れを解説します。

PPAPが定着した背景

PPAPによるファイル送付は、2010年代前後に官公庁や企業などで広く普及しました。2012年に独立行政法人情報処理推進機構(IPA)が、zipファイルの暗号化によるセキュリティ対策を推進したことも、PPAPが広まった理由の1つと言われています。

また2005年に個人情報保護法が施行され、プライバシーマークやISMS認証などの外部審査が重要視されたことをきっかけに、認証を取得する目的でPPAPを行う企業が増えたとの見方も出ています。

しかし、認証機関である一般財団法人情報経済社会推進協会(JIPDEC)は、「これまでにPPAPを推奨したことはない」との見解を示しました。PPAPが定着したのは、企業の勘違いが原因であるとの説が有力です。

日本政府・大企業を中心としたPPAP廃止・禁止の流れ

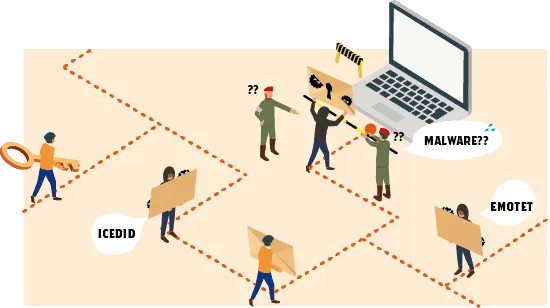

日本で広く普及したPPAPでしたが、問題点やデメリットが浮き彫りになるにつれ、廃止・禁止の流れが進みつつあります。「Emotet(エモテット)」や「IcedID (アイスドアイディー)」など、不正メールを利用したマルウェア感染が猛威を奮ったことも1つの理由です。

2020年11月24日には、平井内閣府匿名担当大臣が会見で「内閣府・内閣官房では自動暗号化zipファイルを廃止する」と発表しました。文部科学省も、2022年1月4日以降にPPAPからクラウドストレージを利用する仕組みにすると発表しています。

また民間企業においても、日立グループやNTTデータなどの大企業が、PPAPを廃止・禁止することを決定しています。今後は大企業と中小企業とのやり取りでも、PPAPをなくす方向になるのではないでしょうか。

この流れから、将来的に中小企業もPPAP廃止・禁止を検討すべきと考えられます。

PPAPを使用する問題点やデメリット

PPAPを利用する問題点・デメリットとして、「セキュリティ対策として効果が薄い」「ウイルス対策ソフトの検閲・検出をマルウェアがすり抜ける」「メールの受信者に負担がかかる」などが挙げられます。

セキュリティ対策としての効果が薄い

PPAPのセキュリティ効果の薄さは、以前より有識者から問題視されていました。PPAPの脆弱性の例は次のとおりです。

- 1通目のメールを盗み見られた場合、同じ経路・同じアドレスで送信される2通目も盗み見られる可能性が高い

- 担当者がメールの宛先を間違えて誤送信した場合、情報漏えいにつながる

- ロック制限がないパスワード付きzipだと、解析ツールでパスワードを調べられると突破される

- 手口の進化により、パスワード付きzipファイルのセキュリティ自体が高い安全性を持つとは言い難くなっている など

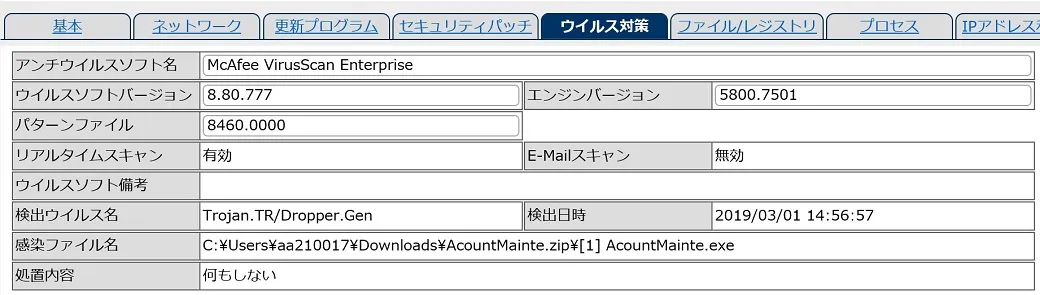

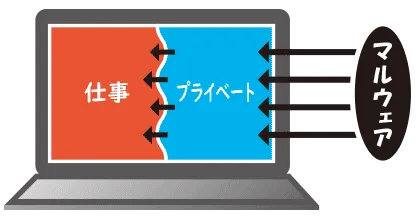

ウイルス対策ソフトの検閲・検出をマルウェアがすり抜ける

PPAPを用いた場合、暗号化された当該ファイルに対して、ウイルス対策ソフトが検閲・検出を行えないケースがあります。

そのため、もしマルウェアがファイル内に仕込まれていても気づけず、そのままマルウェアに感染する可能性があります。EmotetやIcedIDなど、メールを利用した攻撃に対処できません。

また、受信者の心理としても「取引先からのパスワード付きzipファイルに、ウイルスが入っているわけない」と考え、メールチェックを疎かにする可能性もあります。

メールの受信者に負担がかかる

PPAPは、メール受信者となる取引先や顧客へ負担を強いる点もデメリットです。PPAPによってメール受信者にかかる負担は次のとおりです。

- 受信者がスマートフォンを利用している場合、パスワード付きzipファイルを開くのに時間がかかる

- zipファイルの解凍のために専用ソフト・アプリをダウンロードさせる必要がある

- メールが増えることで受信ボックスを圧迫し、受信者がメールを見逃したり再送を求めたりする可能性がある など

PPAPによって発生するリスク

PPAPでファイルを送付する際に発生するリスクとして、企業情報の漏えいやシステム関係のマルウェア感染などが挙げられます。

企業の機密情報が漏れたりシステムダウンによって業務停止したりといったことが起こると、企業は世間からの信用を大きく落とすことになります。業績低下や取引打ち切りなどにつながるでしょう。被害規模によっては、損害賠償請求される可能性もあります。

PPAP廃止の流れのなかでPPAPによるトラブルが発生すれば、企業のコンプライアンスが疑われるかもしれません。

また、PPAPだと1回のやり取りにメールを2通送信する手間がかかるため、送信・受信側ともに業務の生産性を落とすことになります。

セキュリティの観点や世の中の廃止の流れなどを考慮すると、将来的にPPAPとは別の手法でファイル送付を行うことをおすすめします。

セキュリティ面を担保したPPAPの代替案

PPAPの代替案として挙げられるのは、「クラウドサービス」や「S/MIME」の活用です。また応急策として、既存PPAPの安全性を向上させる方法もあります。

クラウドサービス

PPAPの代替案となるクラウドサービスとしておすすめするのは、「クラウドストレージ」と「認証付きファイル転送サービス」の2つです。

これらはインターネット上にあるデータの保存領域に、ファイル類をアップロードし保存できるサービスです。アップロードしたファイルを相手方にダウンロードしてもらうことで、相手にファイルを送付する形になります。

クラウドストレージはアップロードしたファイルについて、大人数による共同編集を可能にしたサービスが多いです。一方、認証付きファイル転送サービスは、相手へのファイル送付に特化した機能を持っています。

クラウドストレージや認証機能付きファイル転送サービスの、セキュリティ面でのメリットは次のとおりです。

- インターネットがつながれば場所・時間を問わず相手先がダウンロードできる

- ファイルを保存した箇所の共有リンクを伝えるだけでやり取りが完了する

- 暗号化通信(SSL/TLS)や認証システム、ウイルスチェックなどセキュアが保たれた環境でファイルを送付できる

- ログ管理やダウンロード制限などの管理関係の機能が充実している など

S/MIME

S/MIME(Secure/Multipurpose Internet Mail Extensions)とは、電子証明書を用いて「電子メールを暗号化」と「電子メールへの電子署名」を行えるようにする手法のことです。

S/MIMEを利用することで、第三者からメールの内容を解読されるリスクが少なくなります。

また、電子署名によってメール送信者の身元や署名時間を確認できるため、第三者はメールの改ざんや偽装が困難になります。万が一メールの改ざんが検知されると、警告メッセージを表示してくれる点もメリットです。

既存PPAPの安全性向上の施策

「PPAPをすぐに廃止するのが難しい企業は、送付ファイルは電子メールで送り、パスワードはビジネスチャットや電話、SMSなど別の手段で通知する方法で対応可能です。また、パスワード自体を長文化・ランダムな文字列などにすることで、不正にファイルを開かれにくくすることができます。

ただしマルウェア対策にはならないこと、取引先にビジネスチャットやSMSの利用を強要させることなどのデメリットがあります。あくまで一時的な対応策と考えておきましょう。

PPAPの代替以外に導入を検討すべきセキュリティ対策

PPAPの代替案の導入と併せて、企業全体のセキュリティ対策を見直すことをおすすめします。PPAPの廃止・禁止はあくまでセキュリティ対策の1つです。情報漏えいやマルウェア感染を防ぐには、他箇所の脆弱性もなくすことが重要になります。

ウイルス対策ソフトやOSなどのセキュリティ性能が十分か見直す

導入しているウイルス対策ソフトやOSなどが、攻撃性を増すサイバー攻撃に対応できるセキュリティ性能を有しているか見直しましょう。

仮に数年前のウイルス対策ソフトや最新でないOSなどを利用していると、たとえPPAPの代替案を用いたとしても、日々進化するサイバー攻撃によって脆弱性を突かれセキュリティ事故につながるかもしれません。ウイルス対策ソフトやOSは、最新のものに更新しておいてください。

また、最新のセキュリティ環境に既存のハードウェアで対応できるかも確認が必要です。状況に応じてハードウェアの修理・交換なども検討しましょう。

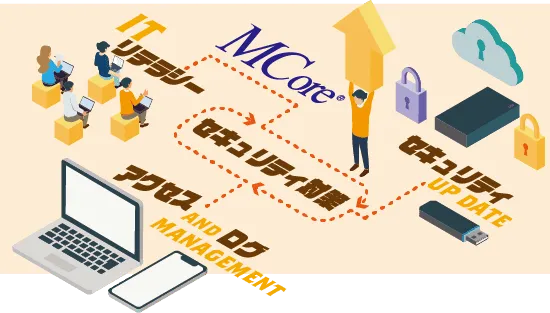

従業員のITリテラシー教育を実施する

従業員のITリテラシーが不足していると、不正なメールやリンクを開いたり、オフィス外での作業時に使用端末がウイルス感染したりと、さまざまなセキュリティインシデントを引き起こす可能性があります。

実際に日本企業に起こった情報漏えい事件の割合は、JIPDECやJNSAの調査によると、「紛失・置き忘れ」「誤操作・誤送付」「関係者の事務処理や作業のミス」などが上位です。

そのため、システム面や業務フローの見直しと併せて、従業員のセキュリティ意識を高めることが重要になります。

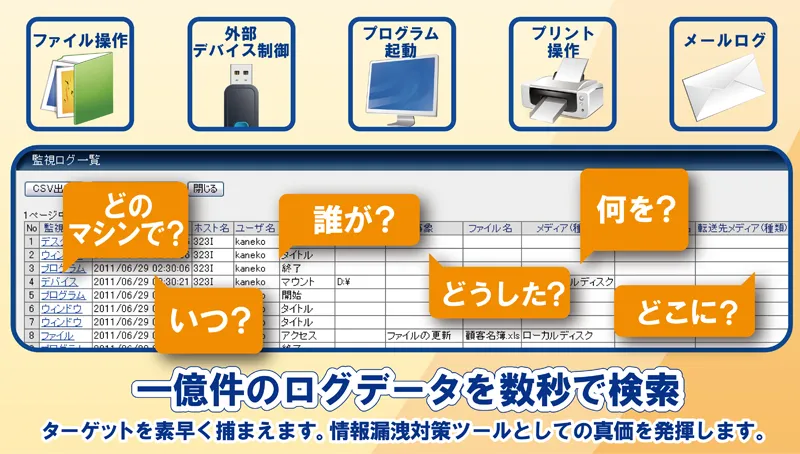

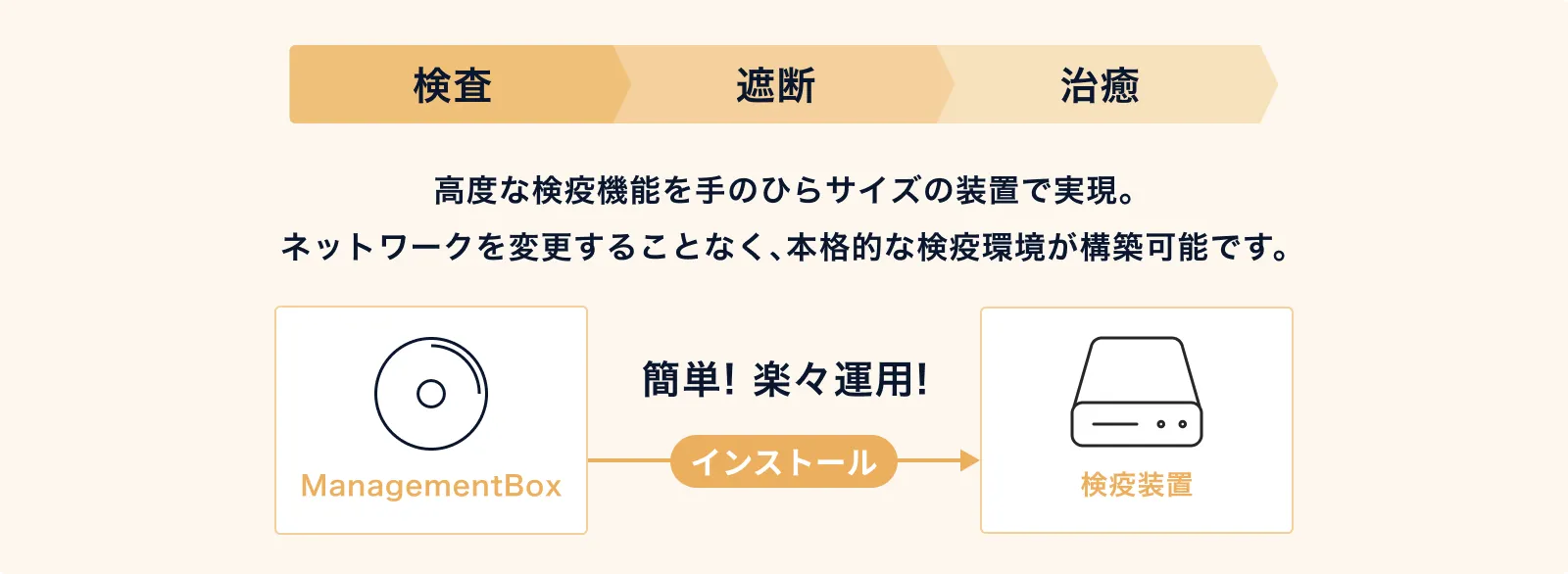

社内システムのアクセス制限・ログ管理を行う

企業の情報漏えいやマルウェア感染は、インターネットを介した外部からの不正アクセスや、企業内部での不正などが原因でも発生します。

それらを防ぐには、社内システムや端末に関するアクセス制限やログ管理などを設けましょう。「いつ・誰が・どこから・どのような目的でアクセスしたのか」が可視化できれば、万が一問題が発生した際に原因を追求しやすくなります。

社内システムのアクセス制限やログ管理を実施したい場合は、IT資産ツールの導入がおすすめです。

たとえば弊社の「MCore」であれば、アクセスできる端末や使用ソフトを制限したり、ネットワーク検疫で不正な端末を遮断する機能を搭載しています。また、オプションでパソコン操作のログの保存やセキュリティパッチの自動管理・更新なども追加できます。

将来的にはPPAPを見直しセキュリティ管理体制を整えよう

PPAPは、日本政府や大企業にて廃止の方向で進んでいます。セキュリティ面における脆弱性も確認されており、今後は日本全体でPPAP以外のファイル送付方法が広がっていくと考えられます。現状でPPAPを実施している企業は、将来に向けて代替案に切り替えていくことを検討しましょう。

また、取引先とよりセキュアなやり取りを行うには、PPAP以外のセキュリティ部分も見直す必要があります。弊社ではIT資産ツール「MCore」や、セキュリティ対策全般、ウイルス対策などについて情報を提供しております。ぜひ以下の記事をご参照ください。

IT資産管理/セキュリティ管理統合システム「MCore」【関連記事】

- 強固なセキュリティ対策をしたい

https://www.sei-info.co.jp/mcore/column/strong-security/ - ログ管理とは?ログ管理でPCの操作を監視して内部不正を防止する

https://www.sei-info.co.jp/mcore/functions/log-management/pclog/ - ウイルス対策ソフト管理

https://www.sei-info.co.jp/mcore/functions/inventory/anti-virus-software/ - ネットワーク検疫

https://www.sei-info.co.jp/mcore/functions/network-quarantine/