ゼロトラストによるセキュリティとは?環境型防御との違いや導入の必要性

ゼロトラストとは、2021年にアメリカの調査会社「Forrester Research(フォレスター・リサーチ)」のジョン・ギンダーバーグ氏が最初に提唱した、比較的新しいセキュリティの形です。

テレワークやクラウドサービスの普及などの要因で、社内・社外の境界線が曖昧になる昨今、従来の境界型防御に変わるセキュリティ対策として注目されています。

当記事ではゼロトラストの概要や必要性、普及した背景、導入のメリットなどを解説します。

目次

ゼロトラストとは?基本の考え方や環境型防御との違い

ゼロトラストとは、「IT資産やその他守るべき資産にアクセスするものは、社内・社外問わず、すべて信頼しない」という考え方で構築されるセキュリティです。

「社内からだから安全」「従業員のデバイスだから問題ない」などは一切考慮せず、すべてのデバイスやユーザ、ネットワークなどを常に確認し、信頼性が低いものほどチェックレベルを厳しくしていきます。

ゼロトラストの基本的な考え方

独立行政法人 情報処理推進機構(IPA)が公表する「ゼロトラスト導入指南書」では、ゼロトラストの基本的な考え方として次の7項目が挙げられています。

- すべてのデータソースとコンピューティングサービスをリソースとみなす

- ネットワークの場所に関係なく、すべての通信を保護する

- 企業リソースへのアクセスをセッション単位で付与する

- リソースへのアクセスは、クライアントアイデンティティ、アプリケーション・サービス、リクエストする資産の状態、その他の行動属性や環境属性を含めた動的ポリシーにより決定する

- すべての資産の整合性とセキュリティ動作を監視し、測定する

- すべてのリソースの認証と認可を行い、アクセスが許可される前に厳格に実施する

- 資産、ネットワークのインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ体制の改善に利用する

https://www.ipa.go.jp/jinzai/ics/core_human_resource/final_project/2021/ngi93u0000002klo-att/000092243.pdf

従来の境界型防御との違い

従来のセキュリティであった「境界型防御(境界型セキュリティ)」とは、社内ネットワークを内部、社外からのアクセスなどを外部とみなし、内部と外部の境界線でセキュリティ対策を講じる考え方です。

「内部は安全」「外部は危険」との考えが根本になっています。

境界型防御の例は次のとおりです。

- ファイアウォール

- VPN

- プロキシサーバ

ゼロトラストの必要性|普及しつつある背景

境界型防御からゼロトラストセキュリティへの移行の必要性が出ている背景には、境界型防御の前提だった「内部は安全である」「境界線を防御する」という前提が、崩れてきたことが挙げられます。具体的な要因をみていきます。

テレワークの普及

テレワークの普及によって、自宅やカフェなどの社外から社内ネットワークへアクセスする機会が増えました。しかし社外で用いる端末は、社内ネットワークのセキュリティの範囲外です。

社外にある無料Wi-Fiやパソコンなどは、オフィス内のものと比べるとセキュリティが脆弱です。マルウェア感染や情報の盗見、端末の盗難などのインシデント発生のリスクが増大します。

また、使用端末のセキュリティ更新が疎かになったり、企業情報を誤ってインターネットや友人とのチャットツールに公開してしまったりなどのトラブルも考えられます。

境界型防御だと、境界線の外であるテレワークにおいては機能しづらいというデメリットがあるのです。

クラウドサービスの普及

インターネット上でのデータ保存・管理や書類作成などを可能にするのが、SaaS、PaaS、IaaSといったクラウドサービスです。しかし、このクラウドサービスが普及したことが、境界型防御の脆弱性を突く結果となっています。

クラウドサービスの魅力は、時間や場所に関係なくアクセスできる点です。

もし社外から社内ネットワークにアクセスする場合は、セキュリティを考慮してVPNを利用するケースも多いでしょう。しかし、社外から直接クラウドへのアクセスだとVPNを経由しないケースが増えてきます。

すると、社内と社外の間に設けたセキュリティが機能せず、社外とクラウドの通信の間で、マルウェアや情報漏えいの危険性が出てきます。

このように、クラウドサービスの利便性は優れているものの、社内と社外の境界線を曖昧にする危険性を考慮する必要があるでしょう。

シャドーITの横行

シャドーITとは、企業側が把握していないITツールを、職場や従業員が無断で使用することです。

例えば、テレワーク中に個人的なGmailで取引先とやり取りしたり、企業のデータを私的なオンラインストレージにアップロードしたりなどが挙げられます。

原則として、シャドーITは社内ネットワークのセキュリティや監視から外れているツールです。社外で使われると、境界型防御では感知が困難でしょう。

セキュリティが脆弱なシャドーITを使い続けると、さまざまなセキュリティ上のリスクに晒される危険性が高まります。

内部不正に対する脆さ

近年では、従業員や役員による内部不正が明るみに出るケースも増えてきました。境界型防御は外部からの攻撃を防ぐのには長けているものの、内部からの攻撃や不正操作に対しては非常に弱いです。

例えば一度でも社内ネットワークに認可されたユーザや端末は、内部のIPアドレスが付与されます。その後は外部からVPNをつなぐ際にも、IPアドレスから信頼できるユーザや端末とシステムが判断し、簡単にアクセスできます。

すると、外部に持ち出した端末がマルウェアに感染した場合、そのままVPNで社内ネットワークにアクセスしても、信頼できる端末としてセキュリティチェックを通過する可能性が高いです。社内ネットワークにマルウェアが侵入し、感染拡大につながる恐れがあるでしょう。

このように内部からの操作と見なされる、または実際に内部で不正を起こされると、境界型防御だと非常にセキュリティに不安が残ります。

経済産業省による導入取組

経済産業省のDX室は2021年5月に、ゼロトラストの概念を取り入れた環境の実証・調査についての報告書をまとめています。

行政官庁をはじめ、さまざまな企業や組織でも、ゼロトラストを取り入れたセキュリティ対策が進められています。

ゼロトラストセキュリティを導入するメリット

ゼロトラストセキュリティを導入することには、セキュリティの強化面や社外業務の安全面などでさまざまなメリットがあります。

環境型防御より優れたセキュリティ性能を発揮する

社内・社外アクセスを問わず都度チェックを行うゼロトラストは、従来型の環境型防御よりも優れたセキュリティ機能を発揮します。

アクセスの度にさまざまな認証や権限の確認などを行うため、社内・社外のどちらに情報資産を置いても、脅威から守ることが可能です。

また、ゼロトラストは常にログを取得しており、ログをアクセス解析や問題発生時の追跡、利用状況の確認、セキュリティ体制の改善などに利用できます。

安全なテレワークが実現できる

社内・社外関係なく強固なセキュリティを発揮するゼロトラストセキュリティであれば、社外の機器やネットワークからでも安全にアクセスできます。

そのため、自宅やサテライトオフィスなどでのテレワークが用意に実現可能です。自分のパソコンを使用したテレワークも行えます。

複雑な設定が必要なく管理が効率化できる

従来の環境型防御のセキュリティ場合、サイバー攻撃の種類やネットワーク環境に応じたセキュリティ機器を、拠点や端末ごとで準備する必要がありました。

一方でゼロトラストセキュリティは、セキュリティ環境の構築や設定が、クラウドで一元管理できます。同一の設定を遠隔地でも共有できるので、境界型防御のように拠点ごとに一から複雑な構築・設定する必要がなくなります。

ゼロトラストを導入する際の課題

セキュリティ面などからゼロトラスト導入が普及する一方で、ゼロトラスト導入には課題も存在します。

導入コストがかかる

一度設定すれば複数の拠点・端末と連携できるゼロトラストセキュリティですが、仕組みを構築するにはさまざまな製品やサービスの導入が必要です。

アクセス元、アクセス先、通信の経路などのさまざまな箇所や使用ケースを想定し、多種多様なサイバー攻撃・内部不正に対応できる対策を講じなければなりません。

そのためゼロトラストセキュリティの導入には、時間や人的な導入コストがかかります。

都度の確認で作業効率が下がる

ゼロトラストセキュリティはアクセス確認や認証のプロセスが都度発生するため、業務効率が下がる可能性があります。

例えば、システムからの信頼性が低い端末で作業せざる得ない場合は、セキュリティが働くことによるアクセス拒否や不正利用の誤認などで、作業時間が余計にかかるケースがあります。

また、都度のチェックに時間を取られることで、生産性低下につながることも考えられるでしょう。

ゼロトラストを実現する方法・ソリューション

ゼロトラストを実現するには、エンドポイント・クラウド環境・ネットワーク関係・ユーザ認証など、必要な部分に適切な対策を講じる必要があります。以下ではゼロトラストを実現するための方法やソリューションを解説します。

エンドポイントごとのセキュリティ対策

社内ネットワークなどのゼロトラストに頼りすぎず、パソコンやモバイル端末などのエンドポイントのセキュリティ対策も怠らないようにしましょう。

エンドポイントのセキュリティ対策の例は次のとおりです。

- OSやウィルス対策ソフトを常に最新バージョンにしておく

- テレワーク時の端末の扱いやアクセスのルールについて従業員へ教育を行う

- エンドポイントを脅威から守るソリューションEPP(Endpoint Protection Platform)を導入する

- エンドポイントに対する脅威の検知や特定などを行うEDR (Endpoint Detection and Response)を導入する

クラウド環境に関するセキュリティ対策

クラウド環境に関するセキュリティも徹底して強化しましょう。具体的には、クラウドサービス自体の監視や異常の感知ができる環境の構築を行います。

万が一、端末がサイバー攻撃を受けた際に、クラウドへの影響をすぐに発見・対策が取れるためです。

クラウド環境のセキュリティ対策の例は次のとおりです。

- クラウドサービスの利用状況の可視化・制御を行うCASB(Cloud Access Security Broker)を導入する

- 複数のクラウドサービス(マルチクラウド)の設定ミスやガイドライン違反などの安全性・完全性を確認するCWPP(Cloud Workload Protection Platform)を導入する

ネットワーク利用に関するセキュリティ対策

外部からの攻撃を防ぐだけではなく、内部の人間が悪質なサイトにアクセスできないようにするシステムも必要です。ネットワーク関連のセキュリティ対策を講じましょう。

ネットワークのセキュリティ対策の例は次のとおりです。

- 怪しいサイトなどへのアクセスを遮断するSWG(Secure Web Gateway)を導入する

- 接続の可否をリアルタイムで判断するSDP(Software Defined Perimeter)を導入する

- ネットワークのSD-WAN化によって通信の暗号化を行う

ユーザ認証に関するセキュリティ対策

ゼロトラストの実現においては、ユーザIDやパスワードといったログイン情報も適切に行う必要があります。ユーザ認証に対応するソリューションは次のとおりです。

- IDによるユーザ認証に加えて、デバイスのセキュリティ状態や位置情報を総合的に判断させるIAM(Identity and Access Management)を導入する

- クラウド上での認証情報の管理を行うIDaaS(Identity as a Service)を導入する

ゼロトラストの導入で次世代のセキュリティ対策を

クラウドサービスの進化や新しいサイバー攻撃などの要因で、将来的にはゼロトラストセキュリティがより必要になると考えられます。

ゼロトラストセキュリティを導入するには、社内ネットワークだけでなく端末やクラウドサービスなど、あらゆる部分に対策を講じなければなりません。

また、必要箇所ごとに強固な防御機能を備えていなければ、いくらゼロトラストの仕組みがあっても脆弱性を突かれることになります。

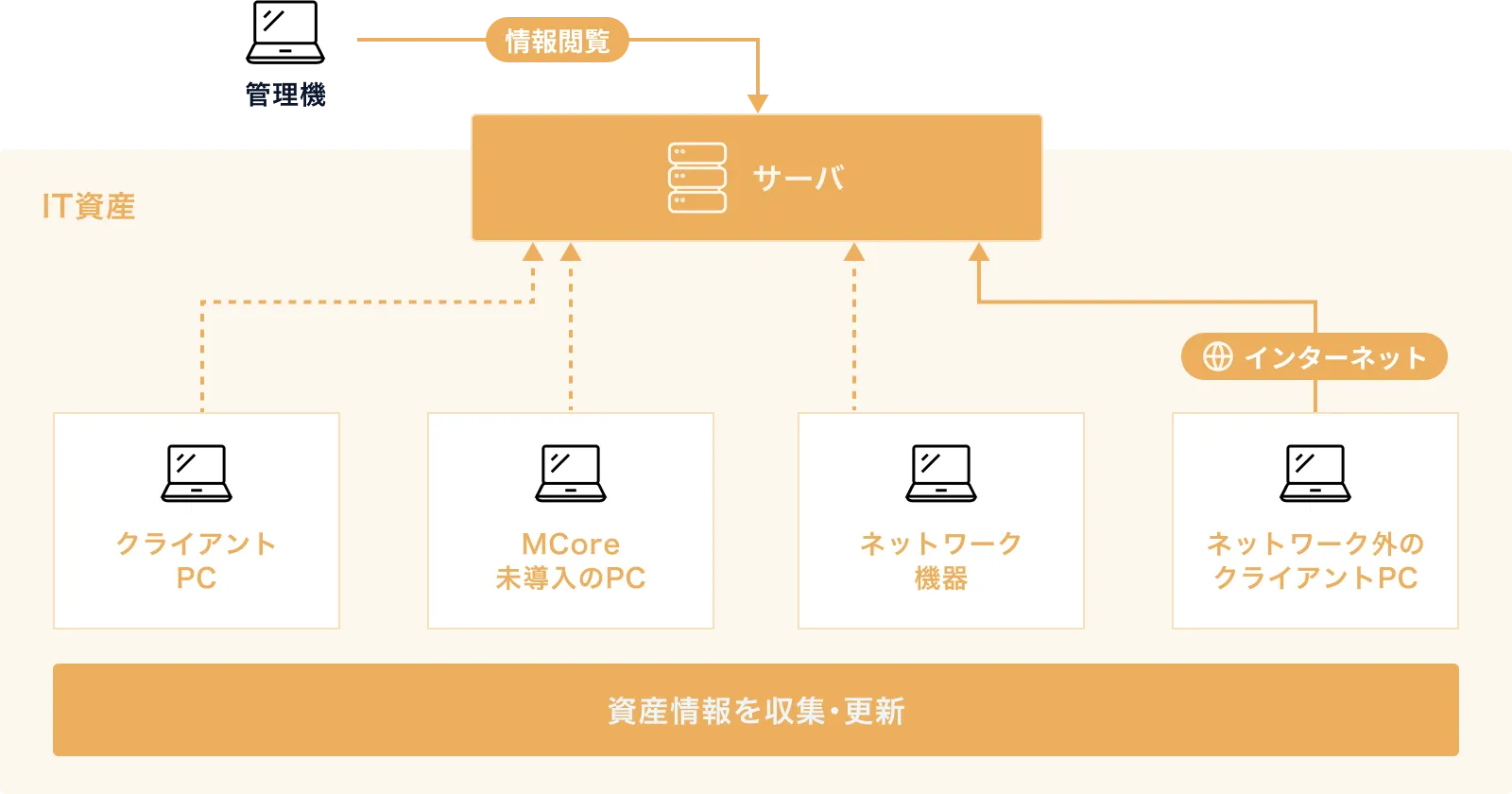

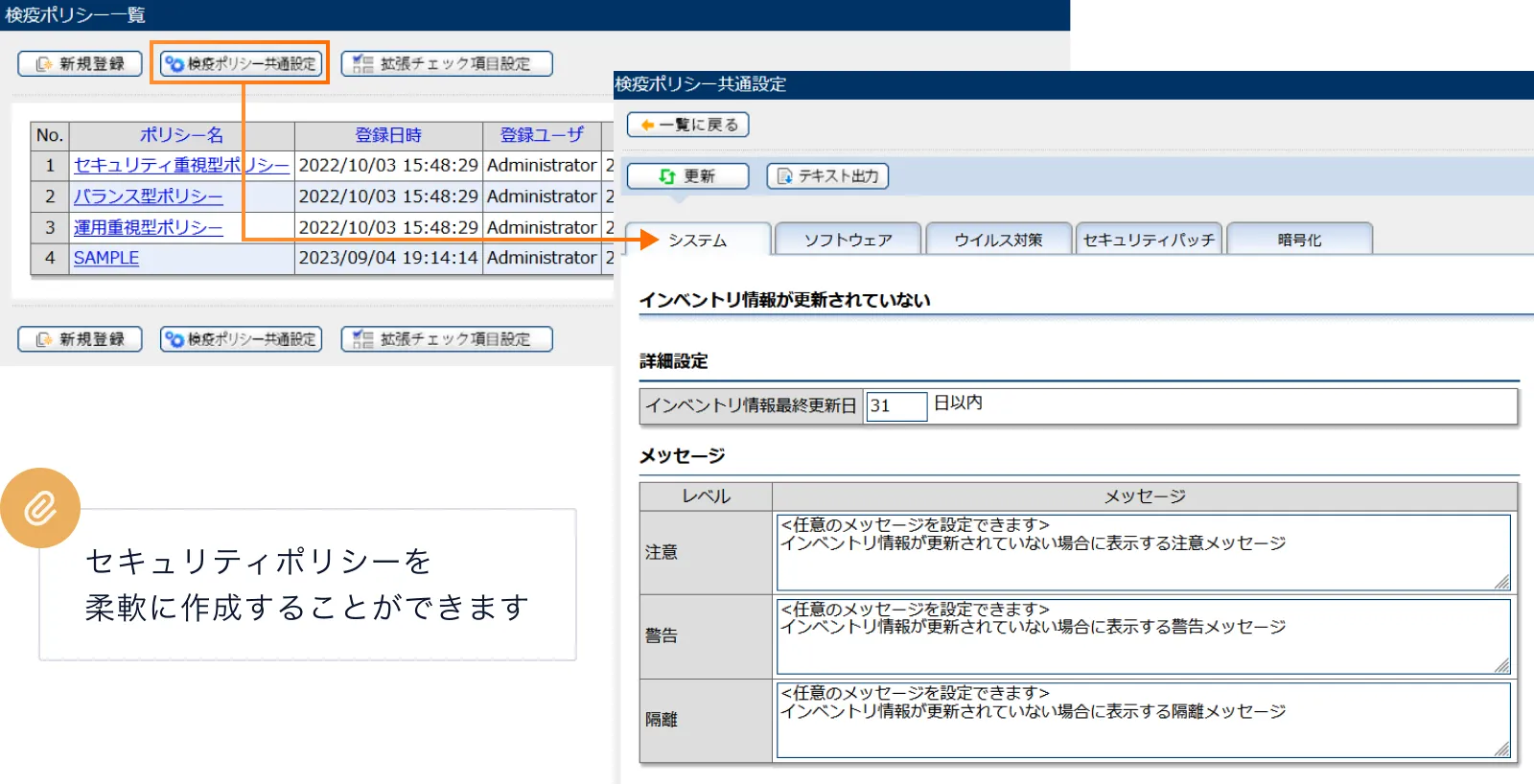

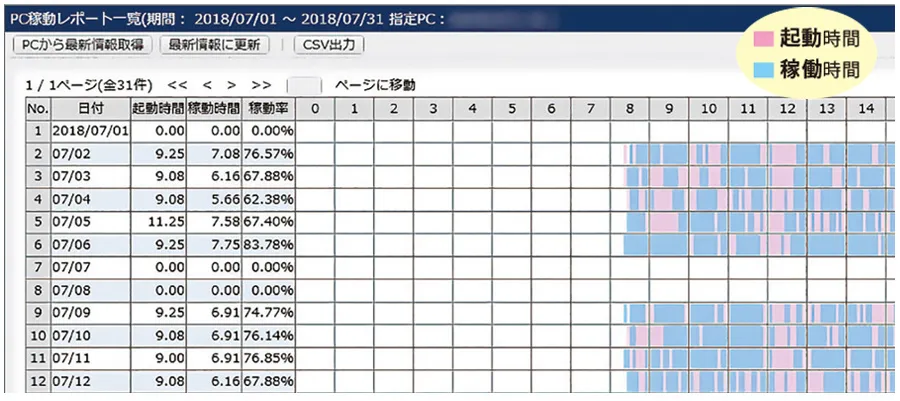

弊社住友電工情報システムでは、ゼロトラストを実現するために有効なソリューション「MCore」を提供しています。

機能の例は次のとおりです。

- パソコンがルールを守って使用されているかをチェックし、不正発見時にネットワーク隔離ができる「ネットワーク検疫」

- 指定した外部デバイスのみのアクセス許可やその他外部デバイスを運用するための機能を備えた「外部デバイス制御」

- パソコンやサーバなどのIT資産のハードウェア・ソフトウェアの情報の自動収集・管理を行う「PC資産管理」

- 収集したIT資産やセキュリティなどの情報に関する推移情報・問題兆候を表示・出力する「統計レポート」

外部デバイス制御やネットワーク検閲については、ヒューマンエラー防止にも寄与します。

本製品については、資料請求やお問い合わせ、体験セミナー、ウェビナーなどを受け付けています。ぜひご利用ください。

IT資産管理/セキュリティ管理統合システム「MCore」【関連記事】