企業が講じるべきランサムウェア対策

感染経路や予防・感染後の対処方法

ランサムウェアはコンピュータウイルスやトロイの木馬、ワームなどと同じマルウェアの一種です。年々ランサムウェアの被害が世界中で拡大している背景から、企業の情報セキュリティ部は機密情報や従業員の個人情報を守るため、強固な対策方法を検討・実行することが必須となりました。

当記事ではランサムウェアの特徴や、ランサムウェアの予防と感染後についてのそれぞれの対策方法を解説します。

ランサムウェアとは?感染経路や被害内容

ランサムウェアとは、悪意のあるソフトウェアの総称であるマルウェアの一種です。「Ransom(身代金)」と「Software(ソフトウェア)」が名称の由来になります。

ランサムウェアの目的は名前のとおり、悪質なソフトウェアを実行してシステムやファイル、端末などを人質に取り、その復旧や情報公開の取りやめを条件として対価(金銭や情報)を要求することです。組織の機能不全そのものが目的というより、機能不全に陥らせることで金銭や情報を差し出さざるを得ない状況を作り出すことにあります。

2021年現在では、Avaddon、WannaCry、Ryuk、GandCrab、Wolverine Breach、Bad Rabbitなどのランサムウェアが確認されています。

ランサムウェアによる具体的な被害内容

組織 第1位 ランサムウェアによる被害

https://www.ipa.go.jp/security/vuln/10threats2021.html

ランサムウェアの最大の目的は身代金や機密情報の入手です。過去には10億円超の身代金を要求される事例も発生しました。

しかし企業にとってより身近な脅威となりうるのは、ランサムウェアの侵入・拡散による、社内ネットワーク・端末の使用停止・破壊や情報漏えいなどの被害です。過去には18,000台もの端末への同時攻撃の事例が存在するほど、攻撃そのものが大きな被害を及ぼします。

ランサムウェアによる一般的な被害内容は次のとおりです。

- サーバ上のデータやファイルなどを暗号化して使えなくなる(ファイル暗号型)

- パソコンやそのほかのハードウェアなどの端末をロックする(端末ロック型)

- 抜き取られた機密情報や個人情報を第三者・リークサイトへ漏えいする

- 脅迫画面を表示して従業員の焦燥感を煽り、さらなるトラブルの原因を作る など

もし上記の被害を受けると、企業は営業・経済活動をストップして対処・対策せざるを得ません。その分の金銭や時間を奪われます。また周囲から「セキュリティ対策が甘い組織」と認識され、企業価値の低下や投資家からの信頼失墜にもつながるでしょう。

情報漏えい対策主な感染経路|標的型攻撃と二重の脅迫について

ランサムウェアの感染経路として代表的なものは次のとおりです。

- 電子メールの送付ファイル開封やメール内のURLリンクのクリック

- 不正なWebサイトへのアクセスやWebサイトでの悪質なソフト・ファイルダウンロード

- USBメモリやその他の外付けの端末などとの接続

- 脆弱なVPNやRDPへの攻撃

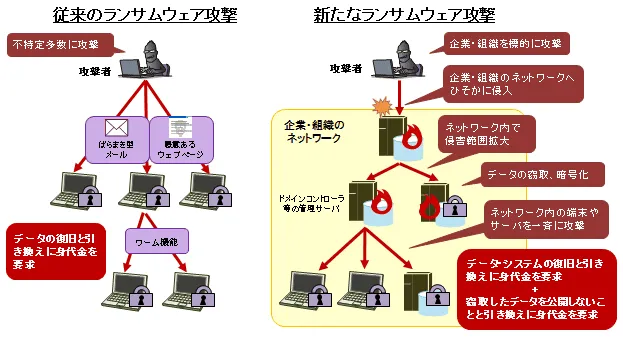

2021年現在、ランサムウェアによる攻撃手口は、不特定多数にメールを拡散する手法に加えて「標的型攻撃(標的型ランサムや人手によるランサムウェア攻撃)」と「二重の脅迫(暴露型ランサム)」の2つが増えてきました。

ランサムウェアによる標的型攻撃とは、特定のターゲットに絞って巧妙に作り込まれたサイバー攻撃によってランサムウェアを感染させることです。例えば日本の大手自動車メーカーやアルゼンチンの配電会社などにて、「その企業のネットワークでしか動作しないランサムウェア」が検出されています。

一方、二重の脅迫とは「暗号化や端末ロックの解除」に加え、「抜き取った情報の第三者・リークサイトへの公開」を脅迫内容とし、二重の身代金要求を行うことです。

「【注意喚起】事業継続を脅かす新たなランサムウェア攻撃について」

図1 従来の/新たなランサムウェア攻撃の差異

https://www.ipa.go.jp/security/announce/2020-ransom.html

この2つの手口を組み合わせた攻撃が1つの主流になりつつあります。標的型攻撃によるランサムウェア感染拡大+情報窃取を行い、抜き取ったデータをもとにさらなる身代金の要求をするという被害事例が増加しています。

拡大するランサムウェア被害

国内・国外問わず多くの企業・組織は、前述の標的型攻撃と二重の脅迫を含めたランサムウェアの被害を受けており、その規模や被害は拡大傾向にあります。

独立行政法人 情報処理推進機構(IPA)が毎年発表する「情報セキュリティ10大脅威 2021」でも、ランサムウェアによる被害が組織の部門で1位となっています(2020年は5位)。IPAの公式ページでも「2015年以降、ランサムウェアに関する相談が増えている」との記載があります。

以上のことから、情報化社会や高度なIT設備の導入が進む現代において、ランサムウェアへの対策は企業にとって必須になったといえるでしょう。

ランサムウェア対策とは

ランサムウェアへの対策方法として、まずウイルス対策ソフトの導入はマストです。とくに大人数の従業員や機密情報を持つ企業・組織は、新しいプログラムや隠ぺい技術に対応するためにも必ずインストールしておきましょう。

その上で、ランサムウェアを防ぐ第一歩として「そもそも企業・組織のネットワークへ侵入させない」ことが挙げられます。またデータのバックアップ作業や従業員のセキュリティに関するリテラシーの向上も必要です。以下ではランサムウェアの予防対策を解説します。

怪しいメール・Webサイトなどを開かない・利用しない

ランサムウェア侵入の入口となる怪しい電子メールやWebサイトは、そもそも開かない・利用しないことが基本かつ効果的な対策になります。具体的に気をつける点は次のとおりです。

- 信頼できない送信元・不審な文字列の電子メールの送付ファイルやリンクを開かない

- 企業のネットワーク上を使って「http」のURLのWebサイトへのアクセスや、Webサイト内でのソフト・ファイルのダウンロードをしない

- 身元不明の相手に個人情報や会社情報を提供しない(メールの返信やWebサイト上の情報入力を行わない) など

シンプルな分、設備導入や大掛かりな教育も必要とせず、なおかつ迅速に高い効果が得られる方法と言えます。逆にいえばどれだけ気をつけても、従業員1人の判断ミスで感染の危険がある点も忘れないようにしましょう。

基本的なセキュリティ対策の導入・実行(最新OSへの更新など)

ランサムウェアに対する基本的なセキュリティ対策を導入し実行することで、ランサムウェア侵入を防ぐ下地を整えておきます。例えば以下のセキュリティ対策が考えられます。

- 各端末やシステム全体のOSやウイルス対策ソフトは最新にして脆弱性をなくす(サポート切れのソフトやサービスのチェック含む)

- ランサムウェアの侵入および実行を検出・警告できるようにする

- 不審な電子メールを事前にスキャン・フィルタリングできるようにしておく

- 不審な外部・内部アクセスを最小化・ブロックできる環境にする

- 企業内で承認したUSBメモリのみ接続できるルール作りを行う

- テレワークやその他の社外から企業ネットワークへのアクセスをVPNで行う など

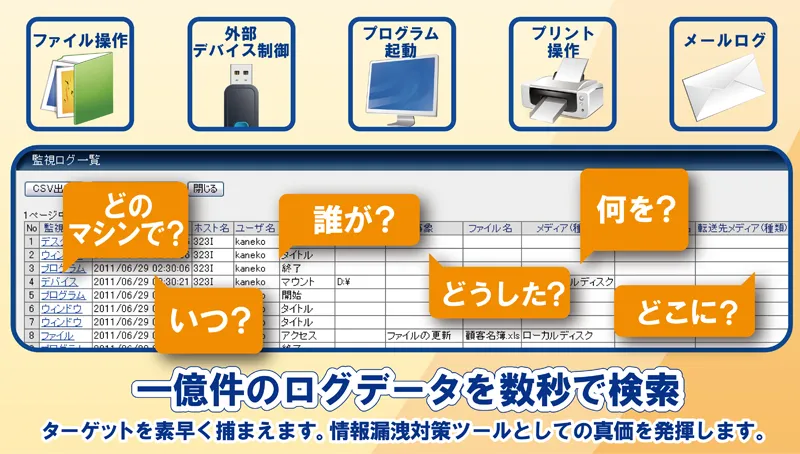

上記の対策を講じるには、ウイルス対策ソフトやIT資産ツールなどを用いることで効率的かつ効果的に進めることが可能です。何重にも防御策を講じた「多層防御」の意識が重要になります。

IT資産管理/セキュリティ管理統合システム「MCore」ローカルの隔離された箇所へのバックアップを行う

万が一ランサムウェアに感染してデータが暗号化・ロックされても、事前にデータのバックアップを取っておけば、後から復元できます。

バックアップ先をローカルかつ社内ネットワークとは隔離されたハードディスクにしておくと、ランサムウェアやそのほかのウイルスから物理的に守ることが可能です。バックアップを取るときだけ端末およびネットワークに記憶媒体を接続し、バックアップ作業が終了してからすぐに遮断するようにしましょう。

社員・役員への教育を行う

社員を始めとする従業員や役員などには、事前にランサムウェア対策に関する教育を行いましょう。いくらシステム的なセキュリティ対策を揃えていても、知識不足や人為的ミスが原因でランサムウェアの侵入を許すケースが考えられるためです。

不審なメール・Webサイトの扱いや異常発見時の報告方法などを、全従業員に共有・見える場所へ掲示などをすることも大切な対策方法といえます。

ランサムウェアに感染したときの対策方法

ランサムウェアに感染したときの対策の前提として、よほどの緊急を要する場合でない限り「身代金やそのほかの対価の要求は受けない」が基本です。支払ったところで暗号化が解除されたり、改ざんなくデータが返ってくる保証がない上に、犯罪組織の資金調達に荷担することになるためです。あくまで最終手段に留めておきましょう。

自社の独断で進める前に、まずは外部の対応機関や法的機関、弁護士、保険会社などに相談するとよいです。

その上で、ランサムウェア感染後はネットワークの遮断、侵入経路の特定や各所への連絡、ランサムウェアの種類の特定・除去・復号などを行います。以下で詳細をみていきます。

端末を直ちに遮断・隔離する

ランサムウェア感染を確認した場合は、直ちに感染した端末を社内ネットワークおよびインターネットから遮断し隔離しましょう。ほかの端末やシステムへの拡大を物理的に防ぐためです。

発見から早ければ早いほど効果があるので、遮断・隔離は最優先で実施します。

通信ログの確認と各所への連絡を迅速に行う

通信ログを確認し、侵入経路を特定します。特定した時点でその箇所の根絶を行いましょう。

顧客や取引先、そのほかのステークホルダーには、影響範囲の確認や注意喚起、業務停止の旨などを連絡します。

なお情報漏えいが起きてしまったケースを想定し、リーク内容についての問い合わせを受ける窓口を設置することも考えておきましょう。

ランサムウェアの種類の特定・除去を行う

ウイルス対策ソフトでの検閲やファイル拡張子や表示文章についての検索などを行い、ランサムウェアの種類を特定します。特定する理由は、暗号化されたデータを復号によって復旧できる可能性があるためです。

ただしデータの復号や復旧をする前は、先にランサムウェアを完全に除去しておきましょう。ランサムウェアが残っていると、再び暗号化される危険性があります。ウイルス対策ソフトを使用し除去してください。

復号ツールでの復号やデータ復旧を行う

ランサムウェアにおける復号ツールとは、ランサムウェアによって暗号化されたデータを元に戻すツールのことです。

IPAや日本サイバー犯罪対策センターなどでは、「No More Ransom」の利用を推奨しています。No More Ransomに暗号化されたファイルをアップロードすることで、感染したランサムウェアの種類の特定と、そのランサムウェアを復号化できるツールをダウンロードできる可能性があります。

またランサムウェア除去後には、バックアップデータの復旧やWindowsの復元機能の実行などを行い、システムの正常化を行いましょう。復旧した後は、さらなる原因追及や対応についての評価を行い、今後のランサムウェア対策に反映することも重要です。

適切なランサムウェア対策方法を確立しセキュリティを向上させよう

企業・組織でのランサムウェア被害の拡大や手口の複雑化が年々進んでいく中、企業はランサムウェアの対策を真剣に検討・実行することが求められています。

まずはシステム的なセキュリティ対策に加え、従業員による不審メールやWebサイトへのアクセスの防止やデータのバックアップを行い、ランサムウェアの感染を予防することが大切です。感染した場合は直ちに端末を遮断・隔離し、ランサムウェアの特定や除去、復号などを行いましょう。

もしより強固なランサムウェア対策をお考えであれば、ウイルス対策ソフトとともにIT資産管理ツール「MCore」の導入をご検討ください。セキュリティ対策ソフトの更新からPCログ管理、外部・内部アクセスの監視・管理まですべて一括対応できます。

MCoreは実際に住友電工グループでの使用を前提とした開発された、信頼性高いIT資産管理ツールです。資料請求や体験セミナー、オンラインウェビナーなどにも対応していますので、まずはお気軽にお問い合わせください。

IT資産管理/セキュリティ管理統合システム「MCore」【関連記事】

- 内部不正対策を強化し、情報漏えいを防ぎたい

https://www.sei-info.co.jp/mcore/column/internal/ - 強固なセキュリティ対策をしたい

https://www.sei-info.co.jp/mcore/column/strong-security/ - 情報漏えい対策

https://www.sei-info.co.jp/mcore/column/security/ - コンピュータウイルスのセキュリティ対策まとめ!

https://www.sei-info.co.jp/mcore/column/security-measures/ - 深刻度を増す標的型攻撃への効果的な対策とは

https://www.sei-info.co.jp/mcore/column/targeted-threat/

【参考文献】

- 独立行政法人情報処理推進機構(IPA)「情報セキュリティ10大脅威 2021」

https://www.ipa.go.jp/security/vuln/10threats2021.html - 独立行政法人情報処理推進機構(IPA)

「【注意喚起】事業継続を脅かす新たなランサムウェア攻撃について」

https://www.ipa.go.jp/security/announce/2020-ransom.html